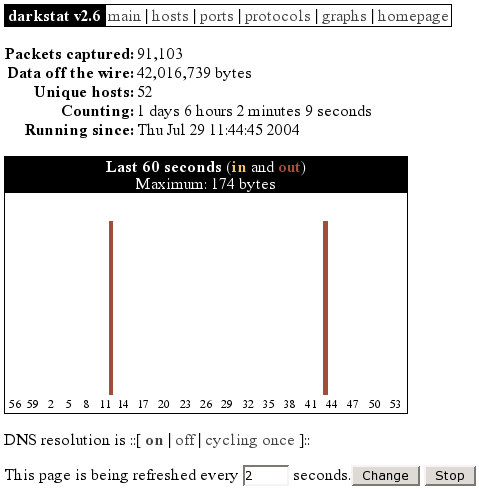

Ilustraci�n 1: La pantalla principal de darkstat

![[Photo of the Author]](../../common/images2/MarioMKnopf.jpg)

original in de Mario M. Knopf

de to en Mario M. Knopf

en to es Alberto Pardo

A Mario le divierte estar entretenido con Linux,con las redes y otros asuntos relacionados con la seguridad.

![[Illustration]](../../common/images2/article346/darkstat.jpg)

"darkstat" [1] es una herramienta para monitorizar una red, el cual analiza el tr�fico de la red y en base a los datos obtenidos genera un informe estad�stico en formato HTML. Este informe se puede ver con cualquier navegador. Para este proposito, el autor del programa, Emil Mikulic, ha estado usando el programa "ntop" [2] durante bastante tiempo. Pero no esta contento con su estabilidad y su mal uso de la memoria. Por esta raz�n ha desarrollado "darkstat". Entre las observaciones que realiza el programa , permite: realizar la estad�stica de direcciones que se generan en la comunicaci�n entre hosts,el tr�fico que se produce y los diferentes n�meros de puerto usados por los diversos protocolos. Adicionalmente , el programa permite obtener un breve resumen y gr�ficos por periodos de tiempo de los paquetes analizados desde que se empieza a ejecutar el programa.

Las fuentes del programa "darkstat" puede encontrarse directamente en [3]. Como alternativa , pudes visitar los siguientes mirrors [4] y [5]. Si alguien quiere , puede mirar los paquetes Debian en [6].

"darkstat" tambien depende,como otras herramientas de monitorizaci�n de red, del fichero "libpcap" [7]. Es una libreria utilizada por los sniffers y les proporciona un interface para capturar y analizar paquetes desde los dispositivos de la red.Para instalar "darkstat" necesitar�s esta libreria.

Tendr�s que compilarla de la siguiente manera:"./configure && make && make install". Es importate, que almenos la �ltima instruci�n la ejecutes con los privilegios de "root".

"darkstat" ofrece algunos par�metros, que pueden activarse al empezar el programa. De cualquier forma, la primera prueba se puede realizar sin activar ninguna opci�n. Para poder ejecutar correctamente el programa, se ha de inicializar como "root" o con los privulegios "sudo"-privileges [8]:

neo5k@proteus> sudo /usr/local/sbin/darkstat Confiamos que tengas una lectura normal desde el Administrador del Systema local. Es importante que tengas en cuenta estas dos cosas: #1) Respeta la privacidad de los demas. #2) Piensa antes de escribir. Password:

Despu�s de que el usuario autorizado haya introducido su password, "darkstat" obtiene e presenta varios mensajes de estado

darkstat v2.6 using libpcap v2.4 (i686-pc-linux-gnu) Firing up threads... Sniffing on device eth0, local IP is 192.168.1.1 DNS: Thread is awake. WWW: Thread is awake and awaiting connections. WWW: You are using the English language version. GRAPH: Starting at 8 secs, 51 mins, 22hrs, 30 days. Can't load db from darkstat.db, starting from scratch. ACCT: Capturing traffic... Point your browser at http://localhost:666/ to see the stats.

Tras el test y con la descripci�n de las salidas, podemos mirar los par�metros iniciales.

Tal como se mencion� previamente,z"darkstat" hay varias opciones, que se puede proporcionar al inicio. Estos par�metros son:

Con la opci�n "-i" se puede especificar el interface a monotorizar.

darkstat -i eth1

Si "darkstat" se ejecuta sin par�metros iniciales, el programa abre automaticamente el puerto 666. Se puede cambiar este puerto mediante el par�metro "-p":

darkstat -p 8080

Para ocultar un puerto especifico para un dispositivo concreto, puedes usar la opci�n "-b". En el siguiente ejemplo , ocultamos la direcci�n local de "loopback":

darkstat -b 127.0.0.1

Con el par�metro "-n" se puede prevenir el uso de la resoluci�n DNS. Esta opci�n es �til para gente sin una red de tasa de flujo constante o linea dedicada .

darkstat -n

La opci�n "-P" previene que "darkstat" tenga el interface en "promiscuous mode". De todos modos, esto no es recomendable , ya que "darkstat" s�lo captura los paquetes que son direccionados con la direcci�n MAC del interface de red que esta siendo monotorizado. El resto de paquetes son rechazados.

darkstat -P

El parametro "-l" activa correctamente "SNAT"- en la red local. "SNAT" simboliza "Source Network Address Translation" y significa que tu router enmascara la direcci�n IP local con su direcci�n p�blica. Des esta manera el programa envia sus requerimientos , en lugar de los requerimientos originales del cliente.

darkstat -l 192.168.1.0/255.255.255.0

Con el par�metro "-e" se puede ejecutar la expresi�n para filtra paquetes.

darkstat -e "port not 22"

A partir de la versi�n 2.5 "darkstat" puede funcionar separado del terminal de inicio. As� trabaja como un "daemon".

darkstat --detach

Con el par�metro "-d" se le especifica el directorio donde "darkstat" crea su base de datos.

darkstat -d /directory

La opci�n "-v" activa "verbose mode":

darkstat -v

Si estas interesado en el n�mero de versi�n de "darkstat" o en su completo uso y sintaxis, prueba con el par�metro "-h".

darkstat -h

Despu�s de haber ejecutado por primera vez "darkstat" se puede escribir en el navegador "http://localhost:666/", que la direcci�n web por defecto . Se podr� observar un resumen de las estadisticas y unos pocos gr�ficos obtenidos desde que el programa empez� a ejecutarse:

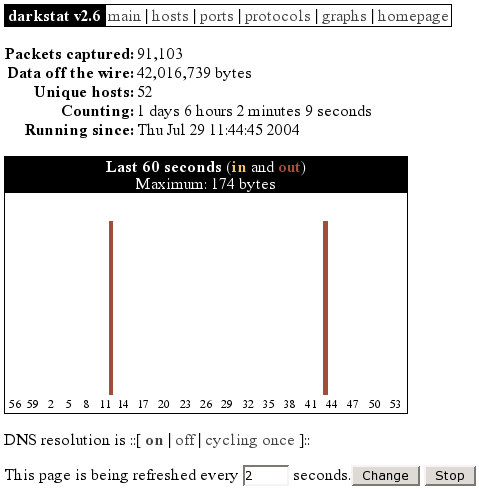

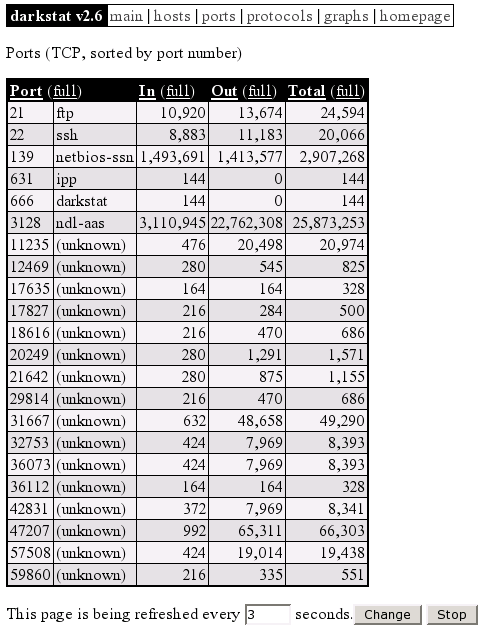

En la posici�n "hosts" se pueden ver todas las m�quinas que forman parte de las comunicaciones. Se puede organizar por tr�fico o por su direcci�n IP particular.Con esta posibilidad, se puede detectar las maquinas que estan produciendo un mayor tr�fico en la red local , de forma my r�pida. De esta manera, los administradores de sistemas tiene la oportunidad de conocer la causa del problema. Por ejemplo, la siguiente pantalla corresponde a un cliente con la direcci�n local IP "192.168.1.203".

Ilustraci�n 2: Los hosts en darkstat

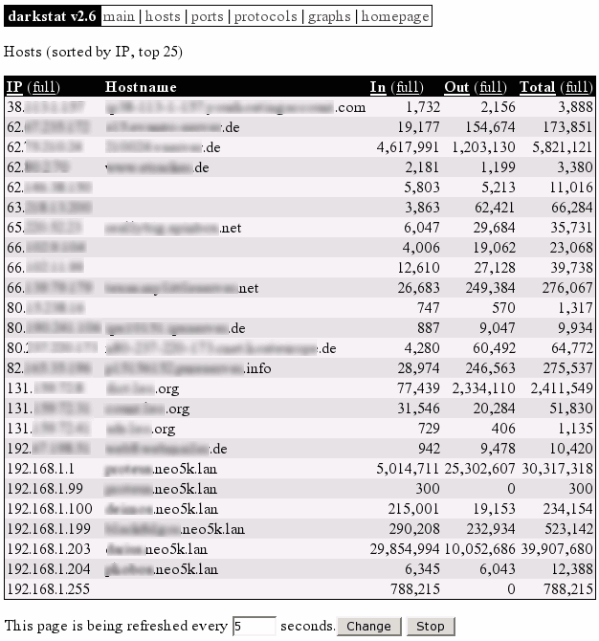

En la ilustraci�n 3 se pueden ver el n�mero de los ports que son usados por el server y las aplicaciones cliente. Se reconoce r�pidamente los ports que est�n siendo utilizados por los siguientes "daemons": 21 (FTP), 22 (SSH), 139 (Samba), 631 (CUPS), 666 (darkstat), 3128 (Squid). Sin embargo, hay dos servicios , "dhcpd" y "dnsmasq" que no son visibles. Esto es debido a que estos dos servicios se comunican via "UDP".Todos lo puertos mayores 1024 no son privilegiados y son utilizados por aplicaciones cliente para comunicaciones. El proxy server "squid" representa la excepci�n, por que usa por defecto el puerto 3128. Se Puede ver una lista actualizada de los n�meros de los puertos que es IANA [9], la cual es responsable de esta lista. Artenativamente se puede mirar en el fichero "/etc/services".

Ilustraci�n 3: Los puertos en darkstat

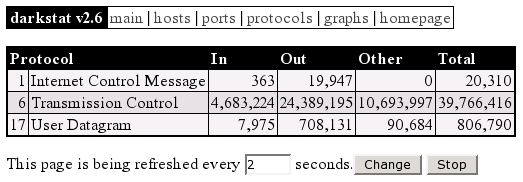

En la siguiente figura se puede observar los protocolos "ICMP", "TCP" y "UDP"para la transmisi�n de ficheros, que forman parte del proceso de comunicaci�n. Si alguien se interesa en estos protocoles,puede encotrar buenas referencias en: el las RFCs odesde [10], [11] hasra [12].

Ilustraci�n 4: Los protocolos en darkstat

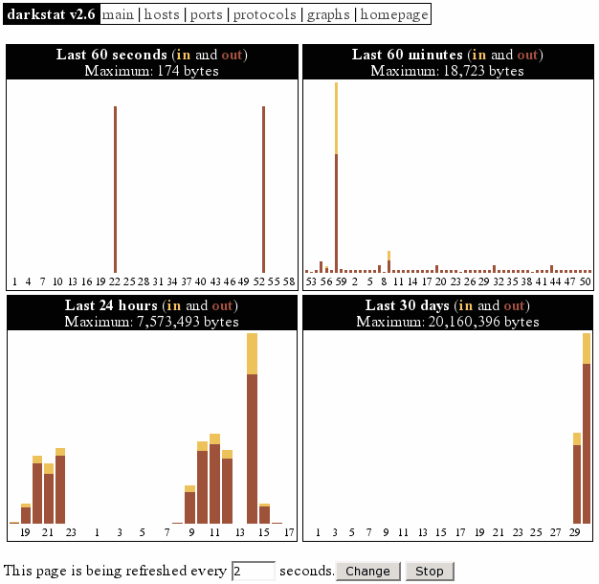

La �ltima pantalla muestra un resumen de gr�ficos por periodos de tiempos:

Ilustraci�n 5: Las gr�ficas en darkstat

La versi�n 2.6 de "darkstat", de la que hemos hablado aqu�, por degracia depende de "pthreads". Con lo que tiene problemas en otras plataformas (ejemplo : netBSD) Por esta raz�n su autor Emil Mikulic decidio no desarrollar ninguna nueva versi�n 2.x y centrar su trabajo en la 3.x.

La nueva versi�n implementar� nuevas cosas como: captura de paquetes desde varios interfaces simultaneamente,un fichero de configuraci�n del programa analizador, mejora en la presentaci�n gr�fica de los diagramas (comparable con RRDtool [13]),mejoras en el fichero CSS, administraci�n del login y edici�n de la base de datos atraves de un interface web, etc..

"darkstat" es una herramienta de monitorizaci�n lo suficientemente estable y r�pida que cumple su funci�n de analizar el tr�fico. Funciona sin problemas, est� en constante desarrollo y tendr� nuevas e interesantes car�teristicas en las siguientes versiones. Deseo que tengais muchos exitos en la busqueda de "tr�fico pecaminoso" en vuestras redes locales.

[1] http://purl.org/net/darkstat [Home of darkstat]

[2] http://www.ntop.org/ [Home of

ntop]

[3] http://dmr.ath.cx/net/darkstat/darkstat-2.6.tar.gz

[Descarga]

[4] http://yallara.cs.rmit.edu.au/~emikulic/_/darkstat-2.6.tar.gz

[Mirror #1 de descarga]

[5] http://neo5k.de/downloads/files/darkstat-2.6.tar.gz [

Mirror #2 de descarga]

[6] http://ftp.debian.org/debian/pool/main/d/darkstat/ [Paquetes Debian ]

[7] http://www.tcpdump.org/ [Home of libpcap]

[8] http://www.courtesan.com/sudo/ [Home of sudo]

[9] http://www.iana.org/assignments/port-numbers [IANA

Port-Numbers]

[10] ftp://ftp.rfc-editor.org/in-notes/rfc792.txt [RFC 792 -

ICMP]

[11] ftp://ftp.rfc-editor.org/in-notes/rfc793.txt [RFC 793 -

TCP]

[12] ftp://ftp.rfc-editor.org/in-notes/rfc768.txt [RFC 768 -

UDP]

[13] http://people.ee.ethz.ch/~oetiker/webtools/rrdtool/ [Home of

RRDtool]