![[Top bar]](../../common/images/Topbar-tr.gif)

![[Bottom bar]](../../common/images/Bottombar-tr.gif)

yazar Frederic Raynal

Yazar hakk�nda:

Frederic Raynal INRIA 'da

(Institut National de Recherche en Informatique et Automatique).

"computed image tattooing " konusunda bir tez haz�rl�yor.Ayr�ca,

Bastille-Linux'un geli�iminde g�rev ald�.

��erik:

|

Bastille-Linux

�eviri : Hasan Serhan Ak�n

![[Illustration]](../../common/images/illustration166.jpg)

�zet:

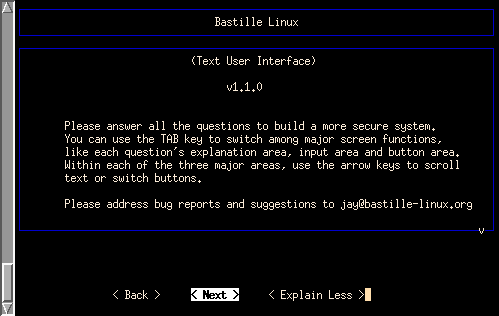

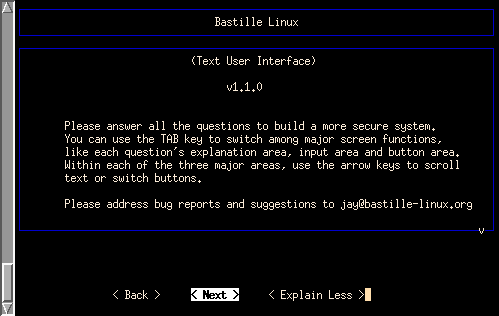

Haziran ba�lar�nda piyasaya ��kan, Bastille-Linux'un 1.1 s�r�m� yeni bir linux da��t�m� de�il ancak sisteminizi olas� zay�fl�klara kar�� daha iyi koruyabilecek bir grup betik.

Yazarlar�n yakla��m� ise olduk�a e�itici ve b�ylelikle bizler bu betiklerileri kurarken pek �ok �ey ��renebilece�iz.

Giri�

G�venlikle s�z konusu olunca Linux di�er i�letim sistemlerinden �ok daha g�venli.Bununla birlikte konu g�venlik olunca her dag�t�m bir di�erinden farkl� olmakta.Bastille-Linux sisteminizi koruman�z i�in birebir.�ncelikli olarak RedHat i�in �retildi ancak son s�r�mleri di�er linux da��t�mlar�yla birlikte de �al��abilmekte.

Bu proje Jon Lasser(ana koordinat�r) ve Jay Beale(temel geli�tirici) taraf�ndan y�netilmekte. Pek �ok di�er geli�tirici, yaz�l�m tasar�mc�s� ve beta s�r�mlerini test edenler dahi bu i�te pay sahibiler.

Her �eyden �nce,�unu a��kl��a kavu�tural�m:Bastille-Linux yeni bir linux da��t�m� de�il! Sadece Linux g�venli�ini geli�tirmek niyetiyle perl ile yaz�lm�� bir grup betik.

Burada bilgisayar g�venli�i �u anlamama gelmektedir:Makininize istenmeyen ki�ilerin giri�i nas�l engellenebilir?.Basitille-Linux, Linux da��t�m�n�z�n temel kurulumunu de�i�tirerek cevab�n bir k�sm�n� olu�turmakta.

Her sistem y�neticisinin basit bir g�revi, kullan�c� ihtiya�lar�n� bilmek ki bu sadece onlar�n istekleri degildir ayn� zamanda kullan�lmayan programlar�n a�da �al��mas�n� �nlemektir ki b�ylelikle a� g�venlik a��klar�n�n olu�umuna mani olunmu� olunur.Bana yol g�sterici insanlardan biri demi�ti ki:En az yapt���n daha iyidir.:)Tabii ki o algoritma kar���kl���ndan bahsediyordu ancak bu a� y�netimi i�in de s�ylenebilir:�al��an ne kadar �ok �ey varsa bu o kadar sald�r� alan� sa�lar.Savunmas�zl��� azaltmak i�in ger�ekten ihtiyac�n�z olan �eyleri kurmal�s�n�z.

Bastille-Linux sald�r� olas�l�klar�n� azaltmaya �al���r.Buna ula�abilmek i�in yaz�l�m tasar�mc�lar� �ok e�itici bir yakla��ma sahipler:Onlar yapacaklar�n� ad�m ad�m anlatmaktalar.

Sunum

Bu yaz�n�n yazl�rken Bastille-Linux haziran ay�n�n ilk yar�s�nda ��kan 1.1.0 s�r�m�ndeydi.

Kullan����zl��� bir yana , Bastille-Linux son derece e�itici.Kodlar detayl� bir bi�imde a��klamal� olarak yaz�lm��.Burada,geli�tiriciler kullan�c�y� e�itmeyi ama�l�yorlar.

Mevcut cevaplar�n sonu�lar�n� ve sorular�n i�eri�ini anlat�yorlar. Bu da Bastille-Linux'u kullan�m� kolay yap�yor.

Daha ileri kullan�c�lar i�inperl ile yaz�lm�� kaynak kod son derece net:Her yorum hangi �eyin ne yapt���n� a��klamakta

Burada 1.1.0 s�r�m�n�n bir ka� �zelli�i bulunmakta:

- Betikler �u an zaten kullan�lm�� sistemlerde �al��abilmekteler.

- undo fonksiyonu :

her Bastille-Linux de�i�iklik dosyas� tekrar kurulum i�in yedeklenir

- �lk olarak, Bastille-Linux RedHat ve Mandrake i�in ��kar�ld�:Art�k bu ge�erli de�il. �u an beti�i �al��t�rd���n�z da��t�ma g�re do�ru dosya yolunu sa�layan bir mod�l var.

Bastille-Linux farkl� mod�llere sahip. Bunlardan �zel ama�lar� olan ( sendmail,

FTP, ... gibi yaz�l�mlar veya boot yada kar���k daemonlar ) tanesini s�yleyelim.

Bu genel mod�ller �unlar i�in kullan�l�r:

- Firewall y�klenimi

- Sistem yaz�l�m� yenilenmesi

- SUID-rootda Audit programlar�

- Yarars�z servisleri k�s�tlamak veya aktifli�ini kald�rmak

Di�er moduller daha �zel g�r�n��lerle ilgilenir. Baz�lar� k�t� configure edilmi� yaz�l�mlar�n(�rne�in sendmail veyaFTP ) olu�turdu�u g�venlik a��klar�yla ilgili, di�er baz�lar� ise bir ka� servisin konfigurasyonunu daha az keyfi bir yolla de�i�tirirler(PAM, syslog, ...)

Baz� g�venlik fonksiyonlar� farkl� koruma seviyelerini sunar(bu daha �ce s�yledi�imim fazla ve kar���k

programlar�n �al��t�r�lmas�yla ilgili s�ylediklerime ters d���yor ancak birg�n ba�vurmak zorunda kalabilirsiniz)Her servis ve olas� g�venlik a����n� korumak zorunda de�ilsiniz.B�ylece e�er biri herhangi bir �ekilde g�revini yapamazsa bir di�eri onun yerine sisteminizi korumaya devam eder.

Kurulum

Bastille-Linux'un �nceki s�r�m� sadece yeni sistemlerde �al��abildi.Bu son s�r�m i�in ge�erli de�il. E�er halihaz�rda kullan�lan bir sisteminiz varsa Bastille 'i kullanmak faydas�zd�r. yeni bir sisteme (yeni kurulmu�) Bastille-Linux'u kurmak i�in bu tavsiye edilir.Bu yaz�l�mdan �t�r� de�il g�venlik nedeniyle yap�lan bir tavsiyedir.Uyar�ld�n�z,art�k �nemli k�sma; kuruluma ge�elim!

Bastille-Linux zipli ar�iv dosyas� olarak .tgz at bastille-linux.sourceforge.net adresinden temin edilebilir.

Bu ar�iv sadece 134 Ko kadar. Download edildikten sonra, bu ar�iv dosyay�s�n� a��n (tar xzf Bastille-1.1.0.tgz).

D�rt betik Bastille-Linux'u y�netir:

- InteractiveBastille.pl :

Bu betik kullan�c�ya sistemde ne yap�laca��na dair sorular sorar.Sonra verilen cevaplara g�re bir

config dosyas� olu�turur.

- AutomatedBastille.pl : Bir konfigirasyon beti�i yard�m�yla firewall kullan�m� se�imini �nererek varsay�lan konfigirasyonu y�kler.Bu script daha fazla s�rd�r�lmez.

- BackEnd.pl : Bu ise sistem de�i�iklikleri ile ilgilidir.Parametrelerini ilk verdi�iniz cevaplardan al�r.

- Undo.pl : BackEnd.pl'i �al��t�rd���n�zda birka� dosya sistemi(/etc/syslog.conf,/etc/inetd.conf, /etc/hosts.*, ...) de�i�tirilir.Tehlike ihtimaline kar�� restore edilebilmeye imkan sa�lamak i�in /root/Bastille/undo dizinine backup dosyalar�n� yedekler.

Bastille-Linux'u y�klemek i�in root olman�z gerekmektedir ��nk� betikler konfig�rasyon dosyalar�n� de�i�tirecektir.Sonra, y�kleme amac�yla, ilk olarak InteractiveBastille.pl'yi �al��t�r�n.

Ard�ndan sorulara cevap verin(biraz daha detayl�).Son olarak BackEnd.pl yi �al��t�r�n ve bitti! Yap�lm�� de�i�iklikler /root/Bastille/undo dizininin alt�nda bulunabilir.

Ba�lamadan �nce birka� not.

- Beti�i /root/Bastille dizinin alt�ndan �al��t�raca��n�z� zannediyorsunuz ... �leriki bir versiyonda bu de�i�ebilir ve bu beti�i herhangi bir yerden �al��t�rabiliyor olabilirsiniz

(Belki bu, yaz�y� okurken �oktan yap�lm�� olabilir )

- �ki mod�l hesap olu�turulmas�na olanak sa�lar ... tabii shadow passwords'u sisteminize kurduktan sonra. Bu varsay�lan kurulum, fakat

/etc/passwd'un �ifre tutmad���na , /etc/shadow dosyas�na eri�ebilmek i�in root olaman�z gerekti�ini ve son dosyan�nger�ekten �ifreleri tutmas� gerekti�ini kontrol edin !

- Bastille-Linux halen mod�ller aras�ndaki ba�lant�lar� ger�ekle�tirememekte,kernel konfig�rasyonunda oldu�u gibi (gelecek bir s�r�mde bu mevcut olacak).Bir mod�ldeki cevaba ve sonu�lar�na dikkat edin.B�ylece, IPChains mod�l�n�n 2049 nolu portu kapamas�n� ve �e�itli daemon mod�l�nden aktif daemonlar listesinde NFS'i tutmas�n� sa�layabilirsiniz (NFS

bu portu kullan�r).

Ad�m ad�m

Farkl� ad�mlar� anlamak i�in Bastille-Linux taraf�ndan sorulan sorulara bakal�m.[] aras�ndaki harfler varsay�lan cevab� g�stermektedir.

(N -> No, Y -> Yes).

IPChains

Bu mod�l bir firewall'u konfig�re etmek i�in kullan�l�r.Sistem korumas� i�in gerekli olmamas�na ra�men ,bu makineden ve makineye a� trafi�ini kontrol imkan� sa�lar.Daemonlar� yeniden konfig�re etseniz dahi ,bu firewall trafi�ini kontrol a��s�ndan yetersizdir.(Farkl� g�venlik seviyelerinin kullan�m�n�n faydas�z olmad���n� hat�rlay�n)

Bu betik iyi bir y�ntemle �al���r. Hesab� iki a� aray�z�ne al�r:biri d��ar�yla haberle�me di�eri yerel a�la haberle�me.Ama�,makinedeki mevcut servisleri saptamak ve di�erlerini durdurmakt�r.Varsay�lan� d��ar�dan gelen her�eyi reddetmektir.

Sonra,betik baz� servislerin mevcut olmas�n� sa�layacak kurallar� tan�mlar.

Betik TCP,UUDP ve ICMP protokollerini y�netir. Bu betik, izlemek i�in yada her protokolden sak�nmak amac�yla servislerin listelerini sa�lar

Yama kurulumu

G�ncellemeler sistem g�venli�i a��s�ndan �nemlidir.Mesela, ge�ti�imiz aylarda

bind

ve piranha, b�y�k g�venlik problemleri ya�am��t�. Bu problemler s�ratle giderildi.��nk� kaynak kodlar� a��kt� ve birileri hemen yamalar yazm��t�.

Maalesef,bu betik �ok iyi �al��m�yor,olduk�a kar���k ��nk� �nce kurulmu� paketleri aralar�ndan da g�ncellenmi� olanlar�n� saptaman�z gerekiyor. Sonra,yamay� indirmeli ve kurmadan �nce onu de�i�tirilip de�i�tirilmedi�ini kontrol etmelisiniz.(transer esnas�nda yada bir hacker taraf�ndan de�i�tirilmi� olabilir)

Bu sadece kulland���n�z da��t�ma ba�l�

�u dakikada, Jay Beale bu ad�m� elle ger�ekle�tirmenizi fakat ihmal etmemenizi �nermektedir. Bu mod�l�n daha i�levsel s�r�m� geli�tirilme a�amas�nda ve �ok yak�nda ��kacak

Dosya �zinleri

Bu mod�l SANS ekibinden bir belgeye dayand�r�lm��t�r.

Ama�, sadece root kullan�c�s�n�n (ya da

root grup �yesinin) eri�ebildi�i programlar�,SUID bit olarak tutulmas�na ihtiyac� olanlar�...vb. saptamakt�r.

- Would you like to set more restrictive permissions on the

administration utilities [N] ?

Baz� programlar herkesin eri�ebilece�i durumda olmamal�d�r.Bastille-Linux size programlar�n etkileyici bir listesini sa�lar ki bunlar�n haklar� 0750 yap�labilir.

- Sonraki SUID bit ile ilgilidir. Bu bit bir program�n root haklar�na sahip bir kullan�c� taraf�ndan �al��t�r�lmas�na izin verir. ('s' 4, 7 and 10 durumunda)

>>ls -l /bin/ping

-rwsr-xr-x 1 root root 17968 Mar 6

15:57 /bin/ping

Bu bit, kullan�m� kolayla�t�r�rken g�venli�i azalt�r. E�er biri bir a���� tesbit ederse, o ki�i root olabilecektir.

Bastille-Linux

bu bitin mount/umount, ping, dump/restore, cardctl, ... gibi programlardan kald�rmalar�n� �nerir.Bu liste di�erlerinin i�inden ping ve traceroute 'u i�erirki bu ikisi sunucunun durumunu kontrol eder.Bunlar�n SUID bitlerini kald�rmak pek ak�ll�ca de�ildir ancak makinenin standart kullan�m�n� engellemez.

Bu SUID-root programlar�n�n listesi i�inde r-komut �eklindeki komutlar� dahi bulabilirsiniz.Bu

rcp, rlogin veya rsh gibi programlarla ilgilidir. Bunlar a�a g�nderilen verileri �ifrelemezler. Dahas� bunlar 'authentication'(do�rulama) sayesinde sadece IP adreslerini kullan�rlar. Bu yetersizdir (aldat�lma olas�l��� vard�r).

Hesap g�venli�i

Hacking kullan�c� hesab� (sistem hesab�)s�z� ile ba�lar. Bir ka� kolay basamak bu i�i daha zorla�t�r�p davetsiz giri�leri saptamaya olanak sa�lar.

- Would you like to set up a second UID 0 account [N] ?

Bu soruya verilecek yes cevab� sisteminizde ba�ka bir root hesab� olu�turur.Bu durumda yeni olu�turdu�unuz

root hesab�n�n kullanmak yerine ,orjinal olan�n� kulanmamal�s�n�z .Bu root �ifresinin k�r�lma olas�l���n� iki kat artt�r�r... ancak size root bilgisini kimin kulland���n� /var/log dosyalar�ndan g�rme olan��� tan�r .

- May we take strong steps to disallow the dangerous r-protocols? [Y]

Yukar�da bahsedildi�i gibir-komutlar� bir makine �zerinde yeni bir hesap almakta g��l� bir vas�tad�r: �ifreler a��k yaz� dosyalar� halinde transfer edilirler!

Bastille-Linux r-komutlar�n�n PAM (Pluggable Authentication Modules) ile �al��mas�n� yasaklar,izinlerin �al��t�r�lmas�n� kald�r�r,

tcp_wrapper (rlogind, rexecd and rshd)'da bulunan sunucular� durdurur.Bunlar yorum olarak konulmalar� gereken /etc/inetd.conf

dosyas�ndan konfig�re edilir. - Would you like to enforce password aging? [Y]

�ifreler her 180 g�nden sonra de�i�tirilecektir.�ifresi de�i�memi� hesaplar�n etkinlikleri durdurulacakt�r.

- Would you like to create a non-root user account? [N]

root hesab�n�z� m�mk�n oldu�unca az kullan�n.Ger�ekte rm -rf / komutunu

root olarak �al��t�rmak tam bir felakettir... fakat s�radan bir kullan�c� i�in bu biraz daha k���k �apta bir felakettir. Sadece

y�netimle ilgili i�ler root olarak yap�lmal�d�r.

- Would you like to restrict the use of cron to administrative

accounts? [Y]

cron

i�lerin otomatik olarak yap�lmas�n� sa�lar.�rne�in, bir y�netici d�zenli esaslarda dosyalar�n b�t�nl���n� kontrol i�in veya /var/log'da dosyalar� aramak i�in bunu kullanabilir.Di�er taraftan,her kullan�c�ya �ok fazla bir ayr�cal�k izni vermeye de yarayabilir.Bastille-Linux

/etc/cron.allow isimli, kullan�c�lar�n bu servisi kullanabilece�i bilgisini i�eren bir dosya olu�turur.

Boot G�venli�i

Bu mod�ldeki se�enekler makinenin fiziksel g�venli�i ile ilgilidir . Bu �nceki versiyonun g�venlik a����n� do�rulamak i�indir.Console'a fiziksel bir ula��m� olan herkes ayr�cal�kl� bir giri� elde edebilir(�rne�in, root). LILO

'yu single modda, (LILO : linux

single) �al��t�rmak root;-P 'e ait yeni bir kabuk par�as� almaya olanak tan�r.

A��k�as� bu yeterli de�ildir. Bir bilgisayar� fiziksel olarak korumak i�in, BIOS �ifresi konulmal�,makine sadece hard diskden boot edilmeli , kasa ba�ka biri hard diskini takamayacak �ekilde kitlenmeli... Bu ,tabii ki,paranoyak�a bir davran�� ve g�zel bir nedeniniz olmad��� s�rece bunlar� yapman�z gereksiz.

Yaz�l�m a��s�ndan,baz� k�s�tlamalar a�a��da bahsedilen ile mukayese

edildi�inde iyi bir uzla�� sa�lar.

- Would you like to password-protect the LILO prompt? [N]

Yes cevab�, rebootlamadan sonra sisteme istenmeyen ki�ilerin giri�ini engeller.

- Would you like to reduce the LILO delay time to zero? [N]

Bu yol, boot esnas�nda birilerinin parametre sa�lamas�n� engellemeye yarar.E�er sisteminizde farkl� i�letim sistemleri �al���yorsa,bunu yapmamal�s�n�z.��nk� sadece varsay�lan i�letim sistemi �al��acakt�r.

- Do you ever boot Linux from the hard drive? [Y]

E�er �nceki sorulardan birine evet cevab� verdiyseniz ve diskinizde LILO kurulu ise buna da LILO de�i�ikliklerinin diske yaz�lmas� i�in yes cevab�n� verin.

- Would you like to write the LILO changes to a boot floppy? [N]

E�er bir boot flopy'e sahipseniz,acil durum veya linuxu boot etme yolunun bu olmas� durumu i�in de�i�tirilmeyi onaylay�n.

- Would you like to disable CTRL-ALT-DELETE rebooting? [N]

Bu birinin makineyi rebootlamas�n� engellemek i�indir.Fakat elektrik ba�lant�s� korunmad��� s�rece faydas�zd�r:-)

- Would you like to password protect single-user mode? [Y]

Daha �nceden de g�rd���m�z �zere hi�kimsenin makinede

root olmamas�n� sa�lamak g�zel bir fikir gibi g�r�n�yor.

G�venli Inetd

Bu mod�l�n amac� fazla servisleri k�s�tlanmak ve etkinli�ini kald�rmakt�r. Hackerlar herhangi bir ayr�cal�kl� servisdeki g�venlik a����n� kolayl�kla bulabilirler.Bu nedenle,servis ve ayr�cal�klardan her ikisini de k�s�tlamal�s�n�z.

�rne�in, RedHat6.0 DNS'deki bir hata uzaktan root olabilmeye olanaktan�yordu.Bahsedilen servisin etkinli�ini kald�rmak yada ayr�cal�klar� azaltmak bu s�k�nt�dan korunmay� sa�l�yordu.

Baz� protokoller,daha �nce bahsedilen r-komutlar� hatta ftp veya telnet gibi protokoller olduk�a savunmas�z. Ba�kalar� makine hesaplar�ndaki bilgileri elde edebilme olana��na (Mesela;finger veya identd)sahipler.

Bu servislerden bir �o�u, verilen bir servisin dosyalar�nin(/etc/hosts.{allow, deny} arac�l��� ile) giri�ini kontrole olanak tan�yan

tcp_wrapper taraf�ndan y�netilir. Sonra, bir kez paketleyici istemcinin servise giri�ine onay verdi�inde ,iletisimdeki sunucuya istemde bulunur.

Bu k�s�m hala biraz kat� ancak gelecek s�r�mlerde de�i�tirilmeli.

- Would you like to modify inetd.conf and /etc/hosts.allow to optimize

use of Wrappers? [Y]

Bastille-Linux bu iki dosyay� kurar.

�htiya�lar�n�z do�rultusunda daha eksiksiz parametrelerle ge�mek a��s�ndan bu dosyalara bir g�z atmak ilgi �ekici olabilir.

- Would you like to set sshd to accept connections only from a small list

of IP addresses? [N]

sshd g�venli bir y�ntemle ba�lant�y� sa�layan bir daemond�r (anahtar de�i�iklikleri,�ifre ve veri kodlamalar� ...).Bu telnet, rlogin, rsh, rcp ve ftp ile tam bir yer de�i�ikli�i durumunda. ssh '�n BSD lisans� alt�ndakine e�de�erini s�yleyelim: OpenSSH.

- Would you like to make "Authorized Use" banners? [Y]

Makinenize ba�lanmaya �al�lan herkes bu sunucuya ba�lanmas�na izin verilip verilmedi�ine dair bir uyar� mesaj� alacakt�r. Bu mesaj /etc/motd dosyas�nda bulunabilir.

Devam etmeden �nce,hat�rlaman�z gereken a� sunucu-istemci modeli �zerine kuruludur.

B�ylece her servisin sunucu taraf�nda m� yoksa istemci taraf�nda m� olunup olunmad��� bilinmelidir.�rne�in web sunucunuzu kapatmak web sayfalar�n� browser�n�zda g�r�nt�lemenize engel de�ildir.��nk� browser�n�z istemcidir.

Azalt�lm�� Kullan�c� Ayg�tlar�

Bu k�sa mod�l bir serverda esasd�r. Genellikle bir hacker bir makineye normal bir kullan�c� hesab�n� kullanarak girer.Sonra makinedeki birka� program� yeniden derleyerek bu zay�fl�kdan faydalan�r. Bu mod�l root.

hari� herkes i�in C derleyicisinin etkinli�ini ortadan kald�r�r.Daha sonra,kimse hi�bir�ey derlemek zorunda de�ilse sadece server�n bulundu�u makineden derleyici kald�r�l�r.

MiscPAM konfig�rasyonu

Bu mod�l�n amac� servislere yap�lacak sakd�r� risklerini s�n�rland�rmakt�r.Bu sald�r�lar sistemin fazla y�klenerek dondurulmas�n� sa�lar.(�rne�in,bir b�l�m�

core dosyalar� ile doldurmak, ping komutunun �al��amamas�, vb ...)

PAM '�n a��l�m� "Pluggable Authentification Module" �eklindedir.

Bu, sistem y�neticisinin her uygulama i�in kullan�c� "authentication"lar�n�n �e�itlerini,onlar�n sahip oldu�u haklar�,kullanabilece�i kaynaklar�...vb se�mesini sa�layan bir k�t�phanedir.

- Would you like to put limits on system resource usage? [Y]

/etc/security/limits.conf dosyas� sistem limitlerini i�erir. Bastille-Linux onlar� �u yolla de�i�tirir:

- core dosyalar� 0 ile s�n�rland�r�l�r;

- Her kullan�c� 150 process �al��t�rabilmekle s�n�rland�r�l�r ;

- Azami dosya �l��s� 40Mb ile s�n�rland�r�l�r.

Her de�er daha sonra konfigirasyon dosyas�ndan do�rudan de�i�itirilir.

- Should we restrict console access to a small group of user accounts?

[N]

RedHat6.0/6.1 'da konsoldan ba�lanan kullan�c�lar ,CD-ROM'u mount edebilmek gibi ayr�cal�klara sahipler.

Kullan�c�lar�n bir grubuna konsoldan giri�i k�s�tlamak m�mk�nd�r.Bu soru bu kullan�c�lar i�in b�yle bir y�ntem uygulay�p uygulamamay� tan�mlamaya olanak tan�r.

Logging

syslog bir makinenin i�lenip i�lenmedi�ini saptamaya yarayan en �nemli servislerden biridir.Bu daemon baz� sistem olaylar�n� kaydeder.Kaydedilmi� bilgilerin seviyesini de�i�tirmeyi se�ebilirsiniz.

E�er az say�da �al��an servisiniz varsa her problem /var/log dosyalar�ndan s�ratle g�sterilece�i dikkate de�erdir.Di�er taraftan, sisteminizde gereksiz pek �ok servis �al���r durumdaysa /var/log dosyalar� �ok b�y�k olucak ve y�netilmesi daha zorla�acakt�r

(Bu durumda bu i� i�in haz�rlanm�� betikler kullan�labilir).

Bu mod�l /etc/syslog.conf dosyas�na yemi kontroller ekler.

- Would you like to add additional logging? [Y]

Bastille-Linux �ekirdekden gelen mesajlar ve �nemli sorunlar�n

(firewall mesajlar� bu kategorinin bir k�sm�n� olu�turur)kayd� i�in bir

/var/log/kernel dosyas� olu�turur.

Baz� bilgiler 2 terminale g�nderilir

(TTY 7 and 8). /var/log/loginlog isimli yeni bir dosya sisteme ba�lanan kullan�c�lar� kaydeder.

- Do you have a remote logging host? [N]

E�er mesajlar�n�z� yollayaca��n�z ba�ka bir makine yoksa cevab�n�z hay�r olmal�.

- Would you like to set up process accounting? [N]

Linux alt�nda, komutkar�n ne zaman ve kim taraf�ndan kullan�ld���n� kay�tlamak m�mk�nd�r.E�er makine aktivitesini konrol etmek faydal�ysa bu kay�t �abucak �ok b�y�k bir dosya halini al�r.Tabii ki bu �ok sistem kayna�� t�ketir ve ihtiyac�n�z olmad�k�a bu �zelli�i etkin halde tutmamak daha iyi olur.

�oky�nl� Daemonlar

.Daima k���ltmeyle ilgili olarak bu mod�l boot zaman�nda ger�ekten ihtiyac�n�z olan sunucular� etkin k�lar. Varsay�lan olarak hemen her servis faydas�zd�r ve bu nedenle ekin halde tutulu de�ildir.Bir servisi chkconfig komutu ile tekrar etkin k�labilirsiniz.

| Servisler |

Tan�mlama |

| apmd |

Laptop batterilerini kontrol i�in kullan�l�r. |

| NFS and samba |

Payla��l�ml� dosya sistemlerini y�netmek i�in kullan�l�r.B�y�k g�venlik a��klar� olan heterojen sistemlerde olduk�a faydal�d�r |

| atd |

atd ile yap�lan bilen her �ey cron. ile de yap�labilir. |

| PCMCIA servisleri |

E�er laptoplarda yayg�n ancak workstaionlarda nadir PCMCIA donan�m�na sahipseniz kullan�l�r.

|

| dhcpd |

Ge�ici IP adresi sa�layan sunucu. Bu servis ISS(Internet servis sa�lay�c�s�) veya yerel a�da kullan�lmak �zere sunulur. |

| gpm |

Konsoldayken fareyi y�netmekte kullan�l�r.S�k s�k konsolda �al��m�yorsan�z bu servis faydas�zd�r. |

| Haber sunucusu |

�ok az insan bir haber sunucusuna ihitya� duyar.Genellikle bu ISS 'lerin i�idir. |

| routed |

Haber sunucular� i�indir.ISS'lerin g�revidir:DNS nizi ilgilendirir.

DNS. |

| NIS |

Yerel a� i�in �ok faydal�d�r ancak b�y�k g�venlik a��klar�n�n ba�lang�� noktas�d�r

!!! |

| snmpd |

A� y�netimiyle ilgili sunucudur(istatistikler,y�netim,kullan�c�lar)

| sendmail |

�leti almak veya yollamak i�in bunu daemon olarak �al��t�rman�n gere�i yoktur.�stelik, e�er ISS'den POP veya IMAP yoluyla ileti al�yorsan�z,sendmail

yarars�zd�r ve bu program b�y�k g�venlik a��klar� i�erir

... |

Sendmail

Az �nce bahsetti�imiz �zere, sendmail mail y�netiminde kullan�lan bir servistir .Tarihi, bir mail sunucusunun y�netmek zorunda oldu�u g�revlerden ve gerekli ayr�cal�klar�n (isim karar�,syslog bilgisi,...vb) yap�lmas�ndan kaynaklanan g�venlik a��klar�yla doludur.

Zay�fl��� bir yana, sendmail

�zg�l bir kullan�c� hakk�nda belirlenen bir sunucudan bilgi al�nmas�n� m�mk�n k�lar. �rne�in, sendmail EXPN ve VRFY komutlar� birinin �zg�n bir kullan�c� hesab� olup olmad���n� bilmeyi sa�lar.Daha �nce s�yledi�imiz gibi sendmail'in

ileti almak ve yollamak i�in daemon olarak �al��t�r�lmas� gereksizdir.Ev kullan�c�lar� i�in sendmail (netscape olduk�a yaras�zd�r,��nk� herhangi bir mail istemcisi rmail, pine, mutt, vb...) kullan�l�r.�leti kabul edebilmek i�in sendmail 'i d�zenli bir temel �zerinde mailbox�n�z� kontrol amac�yla etkin hale

ge�irebilirsiniz

.

- Do you want to leave sendmail running in daemon mode? [Y]

Hen�z g�rd�k ki pek �ok durumda bu faydas�z ve tehlikelidir, o halde onu aktif halde kullanmamak daha iyidir.

.

- Would you like to run sendmail via cron to process the queue? [N]

Bunu kullanmakla, sendmail her 15 dakikada bir mail s�ras�n� kontrol eder. Bu parametreleri /etc/sysconfig/sendmail dosyas�ndan de�i�tirebilirsiniz.

- Would you like to disable the VRFY and EXPN sendmail commands? [Y]

Bu komutlar hackerlar ve spamming i�in faydal� bilgi sa�lar.

Sisteme Uzaktan Eri�im

Uzak bir makineye ba�lanabilmek �o�u zaman yararl�d�r.G�rd�k ki r-komutlar�

bunu g�venli olmayan bir yolla yap�yor. Bastille-Linux ssh'� y�klemenizi �nerir.Bu, ba�lant� i�inden transfer edilen verileri �ifreliyen bir yaz�l�md�r.

session key uzunlu�u

128 biti a�mayan yaz�l�malr kulllanabilirsiniz .�nce session key'in . ne oldu�unu anlatal�m.Bu veriyi �ifrelemekte kullan�lan bir anahtard�r. Bu session key, istemci ve sunucu taraf�ndan ad�m ad�m kurulur:anahtar de�i�im protokol�nden ( pek �ok durumunda Diffie-Hellman) gelir,kurulumda her �yenin anahtar�n�n bir k�sm�ndan bir anahtar i�erir.Daha sonra bu session key simetrik bir algoritmaya g�re �ifrelemekte kullan�l�r.B�ylece, Unix parolalar�n� �ifrelemekte kullan�lan DES 56bitlik bir anahtarla simetrik bir algoritmad�r.

128 bitlik anahtar i�lerin g�venli�i ve rahatl���n�n garantisi i�in olduk�a yeterlidir:EVET!Bug�n dahi DES'in �ok da g�venli olmad��� s�ylenmektedir.En iyi sald�r�lar pek �ok insan�n sahip oldu�u CPU g��

menzilinin i�inde olmaz. Di�er taraftan 2k uzunlu�undaki bir anahtar�n bulunmas�n�n k uzunlu�undaki bir anahtardan daha zor oldu�una inanmak bir hatad�r.Olay�n bir par�as� olarak e�er zorluk bir eksponensiyal ise bu anahtar boyutundan daha h�zl� b�y�r. k uzunlu�unun bir anahtar� i�in

2^k ihtimal anahtar mevcuttur (ve ayn� �ekilde 2k uzunluk i�in 2^2k).

Sonra anahtar uzunlu�unu 2 ile �arp�p,  olas� anahtarlar� ekleriz.DES(56 bit)'i k�rman�n zorlu�unu farketti�inizde 128 bit anahtarlar� k�r�lamaz olarak umabilirsiniz. Sald�ran olarak bakt���n�zda ise, bu s�n�r� art�rmak sadece zorlu�u imkans�z seviyeden daha imkans�z seviyeye ta��r.

olas� anahtarlar� ekleriz.DES(56 bit)'i k�rman�n zorlu�unu farketti�inizde 128 bit anahtarlar� k�r�lamaz olarak umabilirsiniz. Sald�ran olarak bakt���n�zda ise, bu s�n�r� art�rmak sadece zorlu�u imkans�z seviyeden daha imkans�z seviyeye ta��r.

4 farkl� yaz�l�m paketi benzer hizmetleri sa�lar:

ssh 1.2.x : �ifreli ba�lant� kurmak i�in bir istemci-sunucu sistemi.;

ssh 2.x : �nceki ile ayn� ancak daha az zay�fl�k ve daha �ok ihtimal i�eriyor ;

OpenSSH :�nceki ile ayn� ancak BSD lisans� alt�nda;

ssf : sshgibi fakat Frans�z yasalar�nca kabul edilmi�. (Bu �ekilde s�ylenilmeli!)

Takip eden mod�ller hala servisleri ilgilendiriyor.Onlar i�in politika belirlemek �a��rt�c� g�r�nebilir:Ayr�cal�klar� k�s�tlamayla ba�lay�n ve sonra onlar� durdurun.G�r�n���n aksine iki �l��t birbiriyle �eli�miyor.Bu servisler yanl��l�kla veya istenmeyen biri taraf�ndan tekrar etkin hale getirilebilir.O halde onlar� k�s�tlamak daha iyi g�r�nmektedir.

DNS

A DNS (Domain Name Server) bir IP adresini ve bir makineyi ve tam tersini birbirine ba�lar.�rne�in, 198.186.203.36 adresi

www.bastille-linux.org adresine kar��l�k gelir. Bu sunucunun an fonksiyonu BIND'dir.Son zamanlarda, BIND'e kar�� bir DoS tipi sald�r� tesbit edilmi�tir. Sadece k���k bir grup dizine DNS ula��m� tan�maktan sak�nmal�s�n�z.(root dizininizi bir komut yada beti�i �al��t�rmadan �nce varsay�lan olan /- � chroot ile de�i�tirebilirsiniz.)�imdi Bastille-Linux davran���n� a��klamadan �nce biraz teknik detaylar ekleyelim.

Bu daemon� y�neten servis named olarak isimlendirilir. konfig�rasyonu

/etc/named.conf dosyas�ndan gelir.

- Would you like to chroot named

and set it to run as a non-root user? [N]

Bunu yapt���n�zda, Bastille-Linux

dns isimli kabu�u olmayan ancak kendi dizini /home/dns bulunan yeni bir kullan�c� olu�turur. Bu dizinde al���lm�� dizinleri (/usr, /etc, /var,...vb) ekleyerek klasik bir sistem mimarisi in�aa edersiniz. Sonra daemon�n ihtiyac� olan konfigirasyon dosyalar�n� ve k�t�phaneleri kopyalamak zorundas�n�z. (mesela syslog i�in

- DNS.pm beti�ini kontrol edin).

�imdi DNS '�n kendi �evresi var :)

- Would you like to deactivate named, at least for now? [Y]

Pek �ok insan makinesinde isim sunucusu istemez,��nk� ISS'ler bu servisi sa�lamaktad�r. DNS-HOWTO isim karar� i�in gizli kurulumu tan�mlamaktad�r ancak bu bile bir problem kayna�� olabilmektedir.

Apache

Apache internette en �ok kullan�lan web sunucusu durumundad�r. B�yle bir sunucu sadece iki durumda faydal�d�r:

- bir siteye ev sahipli�i yapmak: Bunun i�in de�i�mez bir IP adresine sahip olamk gerekmektedir.ISS'ler b�yle adreslere sahiptirler ancak istemcileri i�in bu normalde do�ru de�ildir.

- kendi web sayfalar�n� kontrol i�in:bu durumda sunucuyu (/etc/rc.d/init.d/httpd start)sadece ihtiya� duyuldu�unda ba�latmak zorundas�n.

Bu daemon i�in konfig�rasyon dosyalar� /etc/httpd/conf dizininin alt�nda bulunabilir.

- Would you like to deactivate the Apache web server? [Y]

Since

Bu daemona daima ihtiya� duymad���m�zdan ve k���ltme ruhu ile onu etkin yapmayal�m.

- Would you like to bind the web server to listen only to the localhost?

[N]

httpd daemonunu �zel bir adrese ba�lamak m�mk�nd�r.Burada,

Bastille-Linux, onu localhost ,127.0.0.1 adresine ba�lamay� �nerir. Bu bir makinede kendi web sayfalar�n�z� deneyebilece�iniz bir sunucuya sahip olmaya olanak tan�r.

Bu sayfalara �u �ekilde ula�abilirsiniz:

http://localhost/ (veya http://localhost/raynal kendi sayfalar�na giri� i�in )Apache �al��mak i�in

loopback aray�z�n� (lo) kullan�r.

- Would you like to bind the web server to a particular interface?

[N]

Yes cevab� �nceki cevab� iptal eder . Burada web sunucusunu loopback ile kullanmak istedi�imizi s�yleriz... ve bu soru kendisine ba�l� bir IP adresiyle ba�ka bir aray�z (�rne�in Ethernet) verilmesini sa�lar.

- Would you like to deactivate the following of symbolic links? [Y]

Bunu yapmal�s�n�z. K�s�tlanm�� bir alanda DNS'nin �al��mas�na gelirsek Apache 'nin alan�n�

(mesela; /home/httpd) terketmesine m�sade etmemelisiniz. �rne�in, kulln�c�lardan biri kendi web sunucusu dizininde roota/ bir link var.O zaman herkes t�m dosyalara ula�abilir... �zellikle de passwd ve di�erleri gibi konfig�rasyon dosyalar�na.

- Would you like to deactivate server-side includes? [Y]

Jay

Beale'in dedi�i gibi,e�er bir�eyin ne oldu�unu bilmiyorsan ona ihtiyac�n yok demektir. �unu s�ylemek yeterlidir ki bu konfig�re edilebilir e�er ki kullan�c�lara sunucu �zerinde herhangi bir program� �al��t�rma hakk� tan�m��san�z.(Korkar�m ki �yle...sistemci arkada�lardan korkun...ki bu sizin i�in bir hayal olabilir;-)

- Would you like to disable CGI scripts, at least for now? [Y]

Bir CGI(Common Gateway Interface) beti�i yazmak hi� zor de�ildir ancak dikkatli olmay� gerektirir (�rne�in, sunucuda biriken core dosyalar�n�n tekrar tekrar y�kleniminden sak�n�n ).Bu betiklerdeki hatalara dayand�r�lan bir sistemi i�lemek i�in pek �ok y�ntem kullan�lm��t�r.

- Would you like to disable indexes? [N]

Apache, index.html dosyas� olmayan bir dizindeki t�m dosyalar� listeler. Bu sembolik linklerin a�t��� problemden daha k���k bir problemdir ancak bir dizinin kolay zarar verilebilecek bilgiler i�erip i�ermeyece�ini d���n�n�nz.

Bir web sunucusu di�erleri gibi makinenizi ziyaret i�in do�ru bir adres olabilir yada zarar vermek i�in. Bu baz� durumlarda k�zd�r�c� olabiliyor. �yle bir banka s�yleyelim ki m��terilerin adlar�,(Belki �ifreleri) okunabilir olsun... hemen http://www.kitetoa.com/ sitesine gidin ve ziyaret edin, pi�man olmayacaks�n�z

;-) ( �evirmenin notu: Ne yaz�k ki, sadece Frans�zca!)

Yazd�rma

Sadece bir soru:makinenizden bir�eyler yazd�r�yor olacak m�s�n�z? E�er cevap hay�r ise, Bastille-Linux lpd daemonlar�n�n ekinli�ini kald�r�r ve lpr ve lprm 'den SUID bitleri kald�r�r. =============

FTP

G�venlik a��s�ndan bakacak olursak, FTP pek �ok sorunun kayna�� olabilir. �rne�in, bir ba�lant� kurulurken �ifreler a��k yaz� dosyas� �eklinde transfer edilirler.Veri i�in de ayn� �eyler ge�erlidir ki e�er veri �nemliyse (parasal yada hayati bir veri...) bu tehlikelidir.

Dahas�, son zamanlarda wu-ftpd 'da g�venlik a�iklar� tesbit edilmi�tir. E�er bu sunucuyu a��k durumda b�rakmaya ihtiyac�n�z varsa, Bastille-Linux baz� �zellikleri k�s�tlayacakt�r.

FTP sunucusuna eri�imi sa�layan dosya /etc/ftpacces'd�r.

- Would you like to disable user privileges on the FTP daemon ? [N]

FTP sorunlar�ndan biri anonymous ba�lant�ya imkan tan�mas�d�r (biliyorsunuz bu kullan�c� �ifre olarak bir email adresine sahip... bazen de bir hayalet olarak;-). Di�er bir problem dosya g�nderimi (Mesela, sunucuya dosyalar g�ndermek ve diski doldurmak yada sunucuyu g��ertmek i�in programlar g�ndermek). �o�u sald�r� bu zay�fl�klar� kullan�r.

Di�er sorun kay�tlar�n �ifrelenmemi� olmas�ndan kaynaklan�r.

- Would you like to disable anonymous download? [N]

Bu sunucuya anonymous olarak ba�lanmay� kald�r�r.

Biraz daha hile ve ipucu

Daha �nce s�yledi�im gibi, Bastille-Linux b�y�k bir e�itici alet. Sorular ve yorumlar anlaml�. Sorular net olmad��� zaman do�ru cevab� vermek i�in pek �ok kaynak mevcut. Verilen konuyu ��renmenin en iyi yolu ilgili mod�l� kullanmak.

Bunu yapmak i�in sorular� i�eren dosyay� yedekleyin.Sonra Questions.txt dosyas�n� a��n.Her mod�l FILE anahtar s�zc��� ile ba�lar.�htiya� duyduklar�n�z� etkin tutun.

/root/Bastille >> cp

Questions.txt Questions.txt-orig

/root/Bastille >> emacs Questions.txt

BackEnd.pl &

/root/Bastille

>> ./InteractiveBastille

Tabii ki Bastille-Linux �l��leri sisteminizin g�venli�i i�in yeterli de�il:

- Hi� bir sistem %100 g�venli de�ildir;

- Bastille-Linux "i�ini" tamamlamak i�in daha �ok �l��t gerekli.

Bu �l��tler aras�nda log dosyas� ��z�mleyicisi, port tarayan saptay�c�lar (portsentry, snort, snplog, vb ...), http://www.openwall.com/ �ekirdek yamalar� (�al��t�r�lamaz stacklar, /tmp ve /proc haklar�nda k�s�tlamalar ...vb) kullan�m� d���n�lebilir.

Bir sistemi korumak uzun ve zor bir yoldur.Kendinizi g�venlik a��klar� konusunda s�rekli bilgili tutmal�s�n�z. (�rne�in, securityfocus sitesinden bugtraq gibi mailling gruplar� arac�l��� ile).

Sonu�

Bastille-Linux g�venli�e �ok iyi bilinen Linux da��t�mlar�nda yard�m etmektedir.

��yle diyebilirsiniz: "o zaman ni�in bunu kullanay�m?"Kesinlikle... fakat RedHat (Mandrake - benzer durumdalar) �ok ho� �zelliklere sahip. Bu makalenin amac� bir da��t�m�n reklam�n� (yada su�lamas�n�) yapmak de�il.Nede olsa, se�imdeki �zg�rl�k serbest yaz�l�m�n g�c�d�r.Sonu� olarak bu makale pek �ok amaca hizmet etti.

Birinici olarak,size heyecandan titreyi�leri �zlemleyen birileri taraf�ndan a�� yokedilmi� olarak g�rme korkusunda ya�ayan bir sistem y�neticisinin de�i�mez endi�esini g�stermekti.Di�er taraftan bu alet size bir Linux sistemin konfig�rasyonunu derin olarak inceleme imkan� sa�lamakta. B�yle bir bak�� a��s�ndan, bu sadece yenilere de�il ayn� zamanda ileri kullan�c�lara da Linux konfig�rasyonunun gizemini ke�fetmek i�in g�zel bir yoldur. .

�ki temel ve genel kavram k��ltme ve derinlikdir. Daha az �al��an servis daha az g�venlik a���� demektir. Her bir servis i�in �e�itli korumalar bir di�erinden daha iyidir... fakat bu k�t� konfig�re edilmi� bir konfig�rasyon y�z�nden(yada pek�o�unun birle�tirilmesi ). sizin aleyhinize olabilir.

Son olarak, gelecek versiyonun BUS (Bastille Unix

Security) olarak isimlendirilece�ini ifade edelim. Bu Bastille-Linux ve Msec (Mandrake

Security Project) '�n ak�ll� bir kar���m� olacak.Daha sonraki Usec (Unix Security

Project) olarak isimlendirilecek.

Kaynaklar

Son g�ncelleme: 12 Haziran Pazar 16:40:50 CEST 2000

Bu makale i�in g�r�� bildirme ve destek formu

Her makalenin kendi g�r�� bildirim sayfas� vard�r:Bu sayfada bir yorumunuzu iletebilir veya di�er okuyucular�n yorumlar�na bakabilirsiniz.

2000-08-13, generated by lfparser version

1.7

![[Illustration]](../../common/images/illustration166.jpg)

![]() olas� anahtarlar� ekleriz.DES(56 bit)'i k�rman�n zorlu�unu farketti�inizde 128 bit anahtarlar� k�r�lamaz olarak umabilirsiniz. Sald�ran olarak bakt���n�zda ise, bu s�n�r� art�rmak sadece zorlu�u imkans�z seviyeden daha imkans�z seviyeye ta��r.

olas� anahtarlar� ekleriz.DES(56 bit)'i k�rman�n zorlu�unu farketti�inizde 128 bit anahtarlar� k�r�lamaz olarak umabilirsiniz. Sald�ran olarak bakt���n�zda ise, bu s�n�r� art�rmak sadece zorlu�u imkans�z seviyeden daha imkans�z seviyeye ta��r.