|

|

|

| Bu makalenin farkl� dillerde bulundu�u adresler: English Castellano Deutsch Francais Nederlands Russian Turkce |

taraf�ndan Eric Detoisien <valgasu(at)club-internet.fr> Yazar hakk�nda: Eric Detoisien bilgisayar g�venli�i uzman�d�r. G�venlikle ilgili her�eye �ok d��k�n olup rstack grubunun uzmanlar�ndan biridir - www.rstack.org - T�rk�e'ye �eviri: �nan� �z�ubuk�u <inanco(at)atlas.net.tr> ��erik:

|

External attacks

�zet:

Bu makale ilk olarak Linux Magazine France'da g�venlik konusuna �zel bak�� olarak yay�nland�. Yay�nc�, yazarlar ve �evirmenler nezaketle LinuxFocus'un bu �zel yay�ndan makaleler yay�nlamas�na izin verdiler. Bundan dolay�, LinuxFocus bunlar� terc�me edilir edilmez sizlere ula�t�racakt�r. Bu �al��mada g�rev alan herkese te�ekk�rler. Bu giri� ayn� kaynaktan gelen t�m makaleler i�in yenilenecektir. Bu makale, bir bilgisayar sabotajc�s�n�n (cracker) a�daki bir bilgisayara kar�� d��ar�dan uygulayabilece�i �e�itli tiplerdeki sald�r�lar� tan�t�r. Biz temel a� ataklar�n�, baz� uygulama ve DOS (Denial of Service) sald�r�lar�n� ele alaca��z. |

A� sald�r�lar� do�rudan protokol yada uygulamayla ili�ikli zay�fl�klar �zerine kuruludur. Yine de bunlar�n �o�u en iyi bilen be�inin t�revleridir.

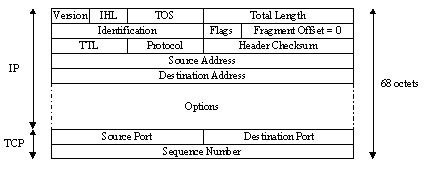

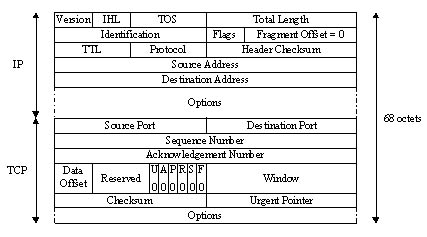

RFC (Request For Comment) 791 (IP) ile ili�kili olarak, t�m internet d���mleri (routers) 64 byte l�k paketleri par�alamadan iletebilmelidir. Bir IP paketi ba�l���n�n se�enek i�ermedi�i halde minimum boyutu 20 byte t�r. Se�enekler eklendi�inde boyut 60 byte t�r. IHL (Internet Header Length) hanesi ba�l�k uzunlu�unu 32 bit tutar. Bu hane 4 bit kullan�r, yani m�mk�n olan de�erler 2^4 - 1 = 15 (0000 de�erini alamaz). Sonu�ta m�mk�n olan en y�ksek de�er ger�ekten 15*4 = 60 byte t�r. Son, Fragment Offset hanesi fragment'in ilk byte offset'inin t�m datagram ile ili�kili olaraktan 8 byte ile yaz�ld��� g�sterir. Bir veri en az 8 byte ta par�alanabilir. Bu ger�ekten 68 byte eder.

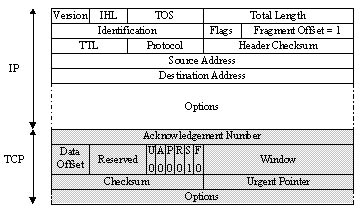

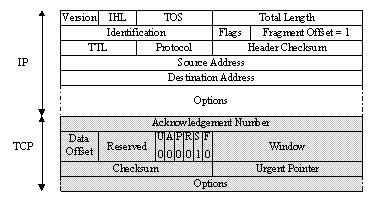

Sald�r�, iki IP paketine par�alanm�� bir TCP ba�lant� iste�inden olu�ur. 64 byte l�k ilk IP paketi sadece ilk 8 byte l�k TCP ba�l���n� i�erir (kaynak ve hedef kap�lar� ve s�ra numaras�). �kinci IP paketindeki veri TCP ba�lant� iste�ini i�erir (SYN bayra�� 1 ve ACK bayra�� 0).

Yine de IP filtreleri bir paket i�indeki par�alara ayn� kural� uygularlar. �lk par�a filtresi (Fragment Offset = 0) kural� tan�mlar, ba�lant�l� olarak ba�ka bir kontrol olmaks�z�n di�er par�alara da (Offset = 1) uygular. Sonunda hedef makinada TCP katman�nda birle�tirilirken ba�lant� talep paketi yeniden yarat�l�r ve TCP katman�na iletilir. IP filtresinin engellemi� olmas� gerekmesine ra�men ba�lant� kurulmu�tur.

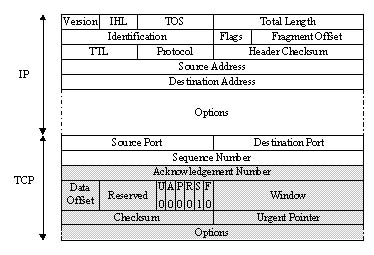

�ekil 1 ve 2 par�alar� ve �ekil 3 hedef makiakinede birle�tirilmi� paketi g�stermektedir:

Pic.1: Par�a 1

Pic.2: Par�a 2

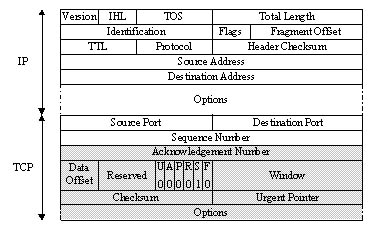

Pic.3: Birle�tirilmi� paket

Halen RFC 791 (IP) ile ili�kili olaraktan e�er 2 IP paketi kar��la��rsa, ikincisi birincinin �zerine yazar. Sald�r� bir IP paketini ikiye ay�rmakla ba�lar. IP filtresi 68 byte (Bkz. Tiny Fragments) ta��yan ilk paketi TCP ba�lant�s� (SYN flag = 0 and ACK flag = 0) talep edene kadar kabul eder. Bu kural paketin di�er par�alar�na da uygulan�r. Ger�ek ba�lant� verisini bekleyen ikinci paket (Fragment Offset = 1) orada a��k bir ba�lant� g�r�nmedi�inden IP filtresi taraf�ndan kabul edilir. Bu sebeple, par�alanma esnas�nda ikinci par�adaki veri 8 inci byte'tan (the fragment offset = 1 den itibaren) sonra birincide ki verinin �zerine yazar. B�ylece yeniden birle�tirilen paket hedef makine i�in ge�erli bir ba�lant� talebidir. IP filtresine kar��n ba�lant� kurulmu�tur.

�ekil 1 ve 2 par�alar� ve �ekil 3 hedef makinede birle�tirilmi� paketi g�stermektedir:

Pic.4: Par�a 1

Pic.5: Par�a 2

Pic.6: Birle�tirilmi� paket

Bu sald�r�n�n amac� bir makinenin IP adresini ele ge�irmektir. Bilgisayar sabotaj��s�n�n orijinal sald�r� noktas�n� saklamas�na (DOS'ta kullan�ld��� gibi) yaramakta yada iki makine aras�ndaki g�venilir ili�kiden faydalanmakt�r. Biz burada ikinci kullan�m�ndan bahsedece�iz.

Sabotaj�� i�in bu sald�r�n�n temel prensibi kendi IP paketlerinin kalpazanl���n� yaparak

(hping2 or nemesis gibi programlar ile) di�erlerinin aras�nda

kendisininkinin IP kayna��n� de�i�tirmektir. IP Spoofing s�kl�kla Blind Spoofing olarak an�l�r.

Kaynak de�i�tirildi�inden sahte pakete kar��l�k giden cevaplar sabotaj��n�n makinesine gidemez.

Yani spoof edilen makineye giderler. Yine de cevaplar� geri alman�n iki yolu vard�r:

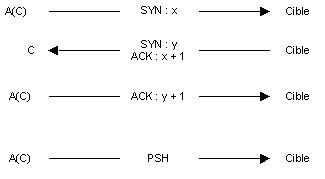

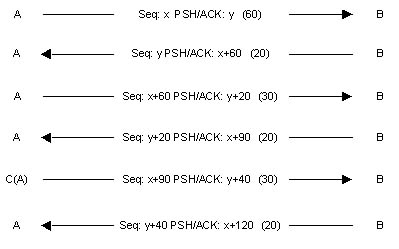

Blind Spoofing, rlogin yada rsh gibi servislere kar�� kullan�l�r. Onay mekanizmalar� yaln�zca al�c� makine IP kaynak adresine g�venir. Bu olduk�a iyi bilinen y�ntem (Kevin Mitnick 1994'te Tsutomu Shimomura'n�n makinesine kar�� kulland�) �e�itli ad�mlar i�erir:

showmount -e komutunu kullanarak

g�venli makinenin IP adresini bulmak yada daha fazla bilgi sa�layan rpcinfo komutunu kullanmak ve ard�ndan

SYN Flooding kullanarak g�venilir makineyi hizmet d��� b�rakmak. �b�r t�rl� TCP RST paketleri g�ndererek ba�lant�

taleplerini durdurmak isteyecektir;echo ++ >> /.rhosts gibi). Bunun i�in bir TCP paketini PSH bayra��

(Push) ile kuvvetlendirir: al�nan veri hemen bir �st katmana iletilir (burada rsh servisi). Ve art�k rlogin veya

rsh kullanarak bir makineye IP Spoofing yapmadan ba�lanabilir.�ekil 7 IP Spoofing 'in farkl� a�amalar�n� g�stermektedir:

Pic.7: rsh servisine uygulanm�� bir IP Spoofing

G�venilir makine C ile g�sterilirken sabotajc� A makinesini kullan�r. A(C) g�sterimi paketin A dan spoof IP

olan C ile g�nderildi�ini anlat�r. Not: Bu t�r IP spoof mekanizmalar�n� uyarlayan mendax ad�nda bir program

vard�r.

TCP Session Hijacking sabotajc�n�n TCP flow y�nlendirmesi yapabilmesini sa�lar. Ard�ndan parola korumas�n� atlayabilir (telnet yada ftp de oldu�u gibi). Dinleme ihtiyac� (sniffing) bu sald�r�y� hedefin fiziksel a��nda s�n�rlar. Bu sald�r�y� detayland�rmadan �nce TCP protokol�n�n baz� prensiplerini anlatal�m;

Burada TCP protokol�n�n gizemini a���a ��katmayacak fakat sald�r�y� anlamak i�in gerekli ana noktalara odaklanaca��z. TCP ba�l��� �e�itli alanlar i�erir:

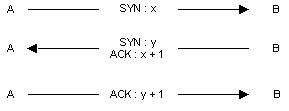

�ekil 8 bir TCP ba�lant�s�n�n kurulu�unu g�stermektedir (�� Yol Els�k��ma):

Pic.8: �� Yol Els�k��ma

Burada A makinesi B makinesi �zerinde bir TCP ba�lant�s� ba�latt�.

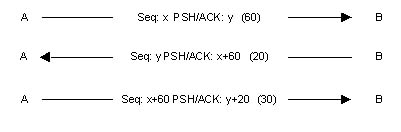

�ekil 9 bir TCP verisinin aktar�m�n� g�stermektedir:

S�ra numaralar� g�nderilen veri byte say�lar�na ba�l� olarak de�i�ir. S�ra numaras� Seq ile temsil edilir. Anla�ma numaras� PSH ve ACK bayraklar� ard�ndan bulunur ve g�nderilen verinin byte bilgisi ayra�lar i�erinde yer al�r.

Bu sald�r� TCP ba�lant�s�n�n her iki taraf�nda oturumun ele ge�irilmesine m�sade eden bir uyumsuzluk olu�turur. Ba�lant�n�n uyumsuz olmas� A makinesi taraf�ndan g�nderilen bir sonraki s�radaki verinin s�ra numaras�n�n B makinesi taraf�ndan beklenen verinin s�ra numaras�ndan farkl� olmas� durumunda ger�ekle�ir. Aksi y�n�de elbette ayn�d�r.

�ekil 9'daki �rnekte B'nin paketlerini ilk ald��� ad�m�n sonunda x+60 onay numaras� ile A bir paket beklemektedir. E�erki B taraf�ndan g�nderilen bir sonraki paket bu onay numaras�n� i�ermezse A ile B uyumsuz olmaktad�r.

C makinesindeki bir sabotajc� A ile B makinesi aras�nda kurulu olan bir Telnet oturumuna s�zmak istiyor. �lk olarak C makinesi, A ile B aras�ndaki Telnet trafi�ini (TCP port 23) dinler. Sabotajc� A makinesinin B makinesinde Telnet oturumu i�in varl���n� onaylatmak i�in zaman� oldu�unu d���nd���nde A'y� B'ye kar�� uyumsuz k�lar. Bunu yapabilmek i�in B makinesince kabul edilen TCP onay numaras�n� ve A makinesinin IP numaras�n� i�eren bir paketi taklit eder. Elbetteki B paketi kabul eder. Bunun yan�nda uyumsuzluk sabotajc�n�n Telnet oturumdan komut girebilmesini de sa�lar. Bu paket veri ta��yabilmektedir (PSH flag =1).

�ekil 10 sald�r�y� g�stermektedir:

Pic.10: TCP Session Hijacking

B makinesi C taraf�ndan g�nderilen komutu kabul eder, ACK bayra�� ile A'ya g�nderilmi� gibi onaylar. Ayn� zamanda e�er A'dan B'ye bir paket g�nderilirse s�ra numaras� B taraf�ndan beklenilmedi�i i�in reddedilecektir.

Ard�ndan g�r�len bir sorun: ACK f�rt�nas�. �ok say�ca ACK olu�turulmu�tur. A, tan�ms�z s�ra numaral� TCP paketleri (A uyumsuz oldu�u andan itibaren) g�nderdi�i zaman meydana gelir. B bunu reddederek bekledi�i ACK numaras�n� A'ya g�nderir. A bu ACK'y� al�r, beklenen ile uyu�mad���ndan A'da B'ye ACK g�nderir ve bu tekrar edip durur.

Bu ACK f�rt�nas� sorunu e�er ki sabotajc� ARP Spoofing kullan�rsa ��z�l�r. Bu durumda B makinesinin ARP �n belle�i

C makinesi taraf�ndan zehirlenecek ve A makinesinin IP adresi C makinesinin MAC adresi ile ili�kilendirilecek. Bu

teknikler hunt program� taraf�ndan uygulanmaktad�r.

Bu sald�r�, ARP Redirect olarakta adland�r�l�r, a� trafi�ini bir yada birden fazla makineden sabotajc�n�n makinesine y�nlendirir. Kurbanlar�n fiziksel a�lar�nda ger�ekle�ir. ARP protokol�n�n ne oldu�unu ve nas�l �al��t���n� ha�rlatal�m.

ARP protokol� (Address Resolution Protocol)��z�mleme mekanizmas�n� IP adresinden Ethernet MAC adresine d�n��t�r�r. A� ekipmanlar� Ethernet bilgilerini data link katman�nda de�i�erek anla��rlar (�zellikle Ethernet a��nda). Bu bilgiyi da��tabiliyor olmak i�in a� kartlar�n�n kendilerine �zel Ethernet adresleri olmas� gerekir. MAC adresi budur. (MAC=Media Access Control).

Bir IP paketi g�nderilirken g�nderici makine al�c�n�n MAC adresini bilmelidir. Bu bilginin elde edilmesi i�in a�daki makinelere broadcast ARP iste�i g�nderilir. Bu istek �unu sorar: "Bu IP adresine ili�ik MAC adresi nedir?" Bu IP'ye sahip makine iste�i al�nca MAC adres bilgisini verir. Bu noktadan sonra g�nderici makine o IP adresi ile ili�ikli MAC adresini bilmektedir. Bu bilgi bir s�re �nbellekte tutulacakt�r (her defas�nda ayn� talebi yapmamak i�in).

Bu sald�r� hedef makinenin �nbelle�ini zehirler. Sabotajc� hedef makineye ARP cevaplar� g�ndererek yeni MAC adresinin bir gateway ile ili�kili (�rnek olarak) IP adresi oldu�unu (sabatajc�n�n adresi) s�yler. Bundan sonra sabotajc� gateway'e g�nderilen t�m trafi�i alacakt�r. Bu da t�m trafi�i dinlemesi (ve/veya de�i�tirmesi) i�in yeterli olacakt�r. Bundan sonra paketleri ger�ek hedefine y�nlendirecek ve kimse de�i�iklikten haberdar olmayacakt�r.

ARP Spoofing yerel a�da switch'ler kullan�ld���nda yararl�d�r. Bunlar Ethernet bilgilerini MAC adresi ile ilgili kap�lara (kablolar) y�nlendirir. B�ylece bir sniffer bilgileri kendi fiziksel a��n�n �tesinden alabilir. Sonu� olarak ARP Spoofing farkl� switch kap�lar�nda bulunan makineler aras�ndaki trafi�i dinlemeye imkan tan�r.

ARP Spoofing ata�� uygulamak i�in ARPSpoof veya nemesis gibi ARP paket olu�turucu kullanacakt�r.

�rnek: kurban makine 10.0.0.171, default gateway 10.0.0.1 ve sabotajc�n�n makinesi 10.0.0.227.

Sald�r�dan �nce traceroute sonucu:

[root@cible -> ~]$ traceroute 10.0.0.1 traceroute to 10.0.0.1 (10.0.0.1), 30 hops max, 40 byte packets 1 10.0.0.1 (10.0.0.1) 1.218 ms 1.061 ms 0.849 ms

Ve hedef makinenin ARP �nbelle�i:

[root@cible -> ~]$ arp Address HWtype HWAddress Flags Mask Iface 10.0.0.1 ether 00:b0:c2:88:de:65 C eth0 10.0.0.227 ether 00:00:86:35:c9:3f C eth0

Sabotajc� ARPSpoof �al��t�r�r:

[root@pirate -> ~]$ arpspoof -t 10.0.0.171 10.0.0.1 0:0:86:35:c9:3f 0:60:8:de:64:f0 0806 42: arp reply 10.0.0.1 is-at 0:0:86:35:c9:3f 0:0:86:35:c9:3f 0:60:8:de:64:f0 0806 42: arp reply 10.0.0.1 is-at 0:0:86:35:c9:3f 0:0:86:35:c9:3f 0:60:8:de:64:f0 0806 42: arp reply 10.0.0.1 is-at 0:0:86:35:c9:3f 0:0:86:35:c9:3f 0:60:8:de:64:f0 0806 42: arp reply 10.0.0.1 is-at 0:0:86:35:c9:3f 0:0:86:35:c9:3f 0:60:8:de:64:f0 0806 42: arp reply 10.0.0.1 is-at 0:0:86:35:c9:3f 0:0:86:35:c9:3f 0:60:8:de:64:f0 0806 42: arp reply 10.0.0.1 is-at 0:0:86:35:c9:3f 0:0:86:35:c9:3f 0:60:8:de:64:f0 0806 42: arp reply 10.0.0.1 is-at 0:0:86:35:c9:3f

G�nderilen paketler 10.0.0.171 makinan�n ARP �nbelle�ini zehirleyen ARP paketleri, 10.0.0.1 'ya

ili�kin MAC adresinin bundan sonra 00:00:86:35:c9:3f oldu�unu s�yleyen ARP cevab� ile.

10.0.0.171 makinenin ARP �nbelle�i �u hale gelir:

[root@cible -> ~]$ arp Address HWtype HWAddress Flags Mask Iface 10.0.0.1 ether 00:00:86:35:c9:3f C eth0 10.0.0.227 ether 00:00:86:35:c9:3f C eth0

Trafi�in �imdi 10.0.0.227 �zerinden gitti�ini anlamak i�in 10.0.0.1 gateway'e do�ru yeni bir

traceroute �al��t�rmak yeterlidir:

[root@cible -> ~]$ traceroute 10.0.0.1 traceroute to 10.0.0.1 (10.0.0.1), 30 hops max, 40 byte packets 1 10.0.0.227 (10.0.0.227) 1.712 ms 1.465 ms 1.501 ms 2 10.0.0.1 (10.0.0.1) 2.238 ms 2.121 ms 2.169 ms

Art�k sabotajc� 10.0.0.171 and 10.0.0.1 makineleri aras�ndaki trafi�i dinleyebilir.

10.0.0.227 makinesindeki IP y�nlendirmesini canland�rmay� unutmamal�d�r.

DNS protokol� (Domain Name System) alan isimlerini(�rne�in www.test.com) kendi IP adreslerine (�rne�in

192.168.0.1) vede tersine �evirir. Bu sald�r� kurbana DNS hizmeti talebi kar��s�nda yanl�� cevap kullan�r.

Bu sald�r� iki ana y�ntemle ger�ekle�tirilir.

DNS protokol�n�n ba�l��� cevaplar� ve talepleri e�le�tirmek i�in bir kimlik sahas� i�erir. DNS IP Spoofing'in getirisi as�l DNS sunucusundan �nce DNS talebine yanl�� cevap d�nebilmektir. Bunu yapmak i�in talep ID'si �nceden belirlenmelidir. Bu belirleme lokal olarak a�� sniff ederek kolayca yap�labilmekte, uzaktan eri�imde biraz daha zor olabilmektedir. Bu i�lem i�in �e�itli y�ntemler vard�r:

Her durumda ger�ek DNS sunucusundan �nce cevaplamak gereklidir. Denial of Service Attack ile k�rarak yap�labilir.

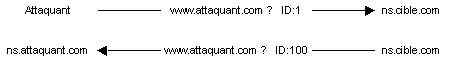

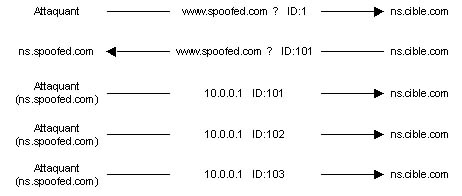

Ba�ar�l� olmak i�in sald�rgan attaquant.com alan ad�nda hakka sahip bir DNS sunucusunu kontrol

edebilmelidir (ns.attaquant.com).Hedef DNS sunucusu (ns.cible.com) tahmin edilebilir s�ra

numaralar�na sahip olmal� �eklinde kabul edilir (her defas�nda 1 artt�r�lm��).

Sald�r� 4 a�amadan olu�ur:

cible.com DNS sunucusuna www.attaquant.com i�in �ekil 11'de g�r�ld��� gibi

bir DNS talebi g�nderir;ns.cible.com

attaquant.com DNS sunucusuna yay�nlar;192.168.0.1 olmas� gereken

kurban makine www.spoofed.com. Sabotajc� ns.cible.com adresine www.spoofed.com

ismini ��zmek i�in DNS sorgusu g�nderir. Ard�ndan ayn� spoofed.com alan ad�n�n

DNS sunucusundan spoof edilmi� IP alan sorguya bir demet de�i�tirilmi� IP demeti g�nderir

(sald�rgan�n 10.0.0.1 site IP adreslerinden birini vererek). Do�ru ID numaras�n� bulabilme �ans�n�

artt�rmak i�in ikinci ad�m olarak (ID = 100) s�resince ilk elde edilenden ba�layarak her cevab�n ID'si 1 artt�r�lacakt�r.

Bu durumda ns.cible.com di�er sorgulara cevap vermi� olmal� ve b�ylece DNS ID'si artm�� olur. �ekil 12

bu ad�mlar� g�stermektedir.

www.spoofed.com isminin ��z�m�n�

isteyen s�radaki makine sald�rgan�n makine IP'sini alacak ve sald�rgan�n sitesine y�nlenecektir. Bu ger�ek sitenin

bir kopyas� olabilir ve internet kullan�c�lar�n�n gizli bilgilerini elde etmek i�in kullan�labilir.

DNS sunucular�, bir �nceki sorguya verdikleri cevab� bir s�reli�ine saklamak i�in �nbellek kullan�rlar. Her defas�nda talep yap�lan alandan yetki almakla vakit kaybetmemk i�indir. �kinci tip DNS Spoofing bu �nbelle�in zehirlenerek yanl�� bilgi g�ndermesini sa�lamaya y�neliktir. ��te bir �rnek:

�nceki �rne�in parametrelerini sakl�yoruz. ��te sald�r�n�n farkl� ad�mlar�:

cible.com DNS sunucusuna www.attaquant.com isminin ��z�mlenmesi i�in sorgu g�nderilir;www.attaquant.com ismini ��z�mlemek i�in sald�rgan�n DNS sunucusuna sorgu g�nderir;www.cible.com sitesinin DNS kay�tlar�nda ger�ek IP'si yerine

www.attaquant.com sitesinin IP adresini g�nderecek �ekilde de�i�mi� kay�d� olmal�d�r.Bu t�r sald�r�lar uygulamalar i�erisindeki �e�itli zay�fl�klardan yararlan�rlar. Yinede bir k�sm� tiplerine g�re s�n�fland�r�labilir.

Uygulamalardaki �ncelikli g�venlik sorunlar�n�n ba��nda ayarlama hatalar� gelmektedir. �ki tip hata vard�r: �nkab�ll� (default) kurulum ve hatal� ayarlama.

WEB sunucular� gibi yaz�l�mlar �nkabull� kurulumda sald�rganlar i�in gizli bilgilere eri�im sa�lar. �rne�in kaynak veriye ula�mak i�in dinamik sayfalar �zerinde betikler �al��t�rabilirler. Bundan ba�ka bir kurulum �nkabull� login/password ile y�netim aray�z� sa�layabilir (uygulama y�netim klavuzunda bulundu). B�yulece sald�rgan sitede istedi�i her�eyi de�i�tirebilir.

Ana zay�fl�klar yanl�� tan�mlarla ve parametrelerle olu�turulmu� eri�im listeleridir. B�ylece sald�rgan �zel sayfalara ve veritabanlar�na eri�ebilir.

Hatal� tan�mlamaya klasik �rnek Lotus domino web sunucusunda s�kl�kla rastlan�r. Bu sunucuyu kurarken, Lotus tan�m veritaban� hi�bir eri�im listesine sahip de�ildir. A��k�a, e�er names.nsf Lotus veritaban� web taray�c�s� �zerinden kontrol edilmeden eri�ilebilirse, t�m Lotus kullan�c� isimleri gibi bir�ok bilginin al�nmas� m�mk�nd�r.

K�t� bir program yaz�l�m� her zaman hatalar i�erir. Bunlar en �nemli zay�fl�klard�r. Ke�fedildikleri zaman dinamik sayfalar�n kaynak kodlar�n� ele ge�irmek, servisleri kullan�lmaz hale getirmek, makinenin kontrol�n� almak gibi ama�larla komutlar �al��t�rmaya m�sade eder. Bu hatalardan en bilineni ve en ilgin� olan� buffer overflow'dur.

Bufer overflow k�t� proglamlaman�n sebep oldu�u bir zay�fl�kt�r. Arg�man olarak bir de�i�kenin boyutuna bak�lmadan

bellek i�erisinde bir fonksiyona kopyalanmas� sonucu ortaya ��kar. E�er ki de�i�ken, bellek i�in haf�zada ayr�lm��

yerden b�y�kse buffer overflow ger�ekle�mesi i�in yeterlidir. De�i�kene par�al� bir program ge�irerek patlayacakt�r.

E�er ki sald�rgan ba�ar�l� olursa sald�r�lan uygulaman�n haklar� ile hedef makinede uzaktan komut �al��t�rabilecektir.

G�venli programc�l�k ba�l��� alt�nda daha fazla bilgi i�in:

K�t� betik programlamas�da s�kl�kla sistem g�venli�ini etkilemektedir. Perl betiklerinin i�erisinde web yolu d���ndaki dosyalar� okumaya izin verebilecek yada izinsiz komutlar �al��t�rmaya m�sade edebilecek bir�ok zay�fl�k bulunmaktad�r. Programlama sorunlar� CGI g�venli�i ba�l��� alt�nda a�a��da sunulmu�tur (b�l�m 6).

Bu sald�r�n�n en temel amac� iki makine aras�ndaki trafi�i de�i�tirmektir. �leti�im esnas�ndaki veriyi durdurmak, de�i�tirmek yada yoketmek olabilir. Bu sald�r�, ger�ek bir sald�r�dan kavram olarak daha geneldir. Bir web sunucusu ve istemcisi aras�ndaki trafi�i de�i�tirmeye y�nelik DNS Spoofing kullana DNS Ortadaki Adam gibi bu prensipe oturtulmu� �e�itli sald�r�lar vard�r. En �ok rastlanan� SSH trafi�ini de�i�tirmeye y�nelik olan�d�r.

Bu sald�r�, bir servisin yada hedef makinan�n eri�ilebilir olmamas�na (belirli uygulama) �nderlik edece�inden iyi adland�r�lm��t�r. Biz iki tipini ele alaca��z: bir tarafta bir uygulama a����n� patlatanlar, di�er tarafta bir protokol�n k�t� uygulanmas� yada zay�fl���.

E�er ki bir uygulama zay�fl�klar� makinenin kontrol�n� ele ge�irmeye izin veriyorsa (buffer overflow �rne�i), ayn� zamana denial of service 'e de izin verebilirler. Atanan kaynaklar�n yetersizli�i yada bir ��kme sebebi ile uygulama eri�ilemez duruma gelecektir.

TCP y���n� protokol �zelliklerini kullanan de�i�ik tiplerde denial of service vard�r.

Bir TCP ba�lant�s�n�n �� a�amadan olu�tu�unu g�rm��t�k (TCP �� Yollu El S�k��ma). SYN Floofing bu mekanizmay� patlat�r. �� a�ama; SYSN g�ndermek, SYN-ACK almak ve ACK g�ndermektir. D���nce hedef makinada bir �ok bekleyen TCP ba�lant�s� b�rakmakt�r. Bunu ba�armak i�in sald�rgan bir�ok istek g�nderir (SYN bayrak=1), hedef makina cevap amac�yla kar��l���nda SYN-ACK g�nderir. Sald�rgan ACK ile cevap vermeyecek ve b�ylece her al�nan SYSN i�in hedef makina ask�da TCP ba�lant�lar�na sahip olacakt�r. Yar�m a��k ba�lant�lar haf�za kaynaklar�n� kulland�klar� i�in bir yerden sonra makina di�er ba�lant�lar� kabul edemez olacakt�r. Bu tip sald�r� sadece hedef makinay� etkilemektedir.

Sald�rgan, hedef TCP kap�s�n� i�aret ederek makinesinin tan�mlananamamas� i�in rastgele kaynak IP adresleri (synk4 gibi SYN Flooder) kullan�r.

Bu sald�r� UDP kap�s�n�n ba�lanmam�� modunu patlat�r. Tek yada iki makine aras�nda UDP F�rt�nas� (UDP paket demeti) yarat�r; iki makina aras�nda a�da t�kan�kl�k yada her iki tarafta da kaynak dolulu�u gibi. UDP trafi�inin TCP trafi�inde �nceli�i oldu�undan bu t�kan�kl�k daha �nemlidir. TCP protokol�n�n uzun s�rede gelen paket onaylar� kar��s�nda t�kan�kl��� kontrol eden bir mekanizmas� vard�r: bu mekanizma g�nderme aral���n� d�zenleyerek t�kan�kl�k oran�n� azalt�r. UDP protokol� bu mekanizmaya sahip de�ildir: bir s�re sonra t�m bant geni�li�ini kullanarak TCP trafi�ine �ok az yer b�rak�r.

En �ok bilinen �rne�i Chargen Denial of Service Attack't�r. Bu sald�r�n�n uygulamas� basittir: Bir makinenin

chargen servisi ile bir di�erinin echo servisi aras�nda ileti�im sa�lamak yeterlidir. Chargen

servisi ald��� verilere cevap verene kadar karakterler �retir. Sald�rgan kurban makinenin 19 kap�s�na

(chargen) di�er makinenin kaynak kap�s�ndan UDP paketleri g�nderir. Bu durumda kaynak kap�s� UDP kap�

7'dir(echo). UDP Flooding her iki makina aras�nda bant geni�li�inde dolulu�a sebep olur. T�m a� UDP

Flooding'in "kurban�" olabilir.

Packet Fragment DOS, IP par�alanmas� i�eren TCP/IP y���nlar�n�n baz� zay�fl�klar�n� kullan�r (IP par�alar�n� yeniden toplama).

Bu y�ntemi kullanan bildik bir sald�r� Teardrop'tur. �kinci segmentin par�alanma offset'i ilkinden daha k���kt�r ve offset ikincinin boyutuna eklenmi�tir. Bunun anlam� ilk par�a ikinciyide kapsamaktad�r (overlapping). Par�alanma an�nda birka� sistem bunu idare etmez ve denial of service meydana gelir. Bu sald�r�n�n t�revleri vard�r: bonk, boink ve newtear gibi. Ping of Death denial of service IP paketinin maksimum boyutundan b�y�k veri g�ndererek ICMP y�netiminde patlamaya sebep olur. Bu tip de�i�ik sald�r�lar hedef makinan�n y���lmas�na neden olurlar.

Bu sald�r� ICMP protokol�n� kullan�r. Bir Ping (ICMP ECHO mesaj�) broadcast adresine g�nderildi�inde (�rnekte 10.255.255.255), a�daki her makinaya g�nderilir. Bu sald�r�n�n temeli ICMP ECHO paketlerini hedefe kaynak IP adresinden gelir gibi g�ndermektir. Sald�rgan a� broadcast adreslerine s�rekli Ping ak�n� g�nderecek ve t�m makineler hedefe bir ICMP ECHO REPLY mesaj� d�neceklerdir. Bu ak�n a�daki konuk�u say�s� kadar katlanacakt�r. Bu durumda, ta ki bu sald�r� ile olu�an b�y�k sald�r� t�kan�kl��a sebep olana dek t�m a� denial of service 'ten etkilecektir.

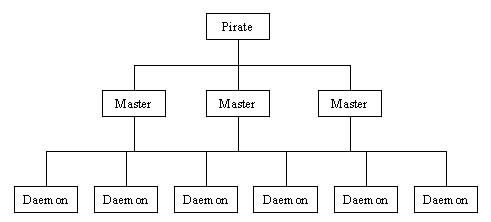

Distributed denial of service sald�r�lan a�� doldurur. Ama� bu sald�r� i�in �e�itli kaynaklar (daemons) kullanmak

ve onlar� sahip ile kontrol etmektir. En �ok bilinen DDoS (Distributed Denial of Service) ara�lar�

Tribal Flood Network (TFN),TFN2K, Trinoo ve Stacheldraht 'dir. �ekil 13 tipik bir DDoS a��n� g�stermektedir:

Pic.13: DDoS network

Sald�rgan kaynaklar�n kolayca kontrol� i�in sahipler kullan�r. Sald�r�y� ayarlamak ve haz�rlamak i�in sahiplere ba�lanmak (TCP) zorundad�r. Sahipler kayna�a UDP yoluyla sadece komutlar g�nderirler. Sahipler olmazsa sald�rgan her bir kayna�a ba�lanmak zorundad�r. Sald�r�n� kayna�� kolayca belirlenebilir ve uygulamaya konulmas� uzun olmaktad�r.

Her daemon ve sahip kullan�lan ara�lara ili�kin aralar�nda �zel mesajlar ge�erler. Bu ba�lant�lar ayn� zamanda �ifrelenebilir yada yetkilendirilebilir. Sald�rgan, bu deamon ve sahipleri kurmak i�in bilinen zay�fl�klar� kullan�r (RPC, FTP gibi servislerdeki buffer overflow). Sald�r� tek ba��na bir SYN Flooding yada Smurf Attack't�r. Her denial of service sald�r�s�n�n amac� a�� eri�ilemez k�lmakt�r.

G�n�m�zde d��ar�dan sald�r�lara kar�� al�nan g�venlik tedbirleri daha g��l� olmaktad�r ancak ayn� �ey i� kaynakl� sald�r�lar i�in ge�erli de�ildir. Sald�rganlara kar�� olan zay�f ili�kili korunmalar halen TCP Session Hijacking, ARP Spoofing ve DNS Spoofing gibi sald�r�lara g�zel imkanlar b�rakmaktad�r. Bundan ba�ka s�ra numaras�n�n �nceden tahmin edilmesi (IP Spoofing'in kalbi) ve Fragment Attack t�revleri a� cihazlar�n�n i�letim sistemlerindeki hatalardan hayat bulmaktad�r. Uygulama sald�r�lar�n�n daha �ok zaman� var. Bunun sebebi web ili�kili uygulamalar�n karma��kl���ndaki b�y�me ve geli�tiriciler ile sistem idarecilerinin s�n�rl� zamanlar�d�r. Denial of Service sald�r�s� her bir kullan�c�n�n kendisini korumas� gerekti�i ger�e�ini kabul edene kadar korkutucu olmaya devam edecektir.

|

|

G�rsely�re sayfalar�n�n bak�m�, LinuxFocus Edit�rleri taraf�ndan yap�lmaktad�r

© Eric Detoisien, FDL LinuxFocus.org |

�eviri bilgisi:

|

2003-05-08, generated by lfparser version 2.35