|

|

|

| Bu makalenin farkl´┐Ż dillerde bulundu´┐Żu adresler: English Castellano Deutsch Francais Italiano Nederlands Portugues Russian Turkce |

![[Photo of the Author]](../../common/images/Georges-Tarbouriech.jpg)

taraf´┐Żndan Georges Tarbouriech Yazar hakk´┐Żnda: Georges uzun zamand´┐Żr UNIX kullan´┐Żc´┐Żs´┐Żd´┐Żr. G´┐Żvenlik konusunun, bu y´┐Żzy´┐Żl´┐Żn

en ´┐Żnemli f´┐Żrsatlar´┐Żndan oldu´┐Żunu d´┐Ż´┐Ż´┐Żnmektedir. ´┐Ż´┐Żerik: |

![[illustration]](../../common/images/illustration214.jpg)

´┐Żzet:

Psionic portsentry, Abacus projesinde yer alan ara´┐Żlardan (portsentry'nin yan´┐Żnda logchek ve hostsentry de var) biridir. Bu bir Sald´┐Żr´┐Ż Belirleme Sistemidir (SBS, ´┐Żngilizcesi : Intrusion Detection System) ve port taramalar´┐Żna kar´┐Ż´┐Ż aktif savunma i´┐Żin tasarlanm´┐Ż´┐Żt´┐Żr. Mac OS X dahil bir´┐Żok UNIX sisteminde ´┐Żal´┐Ż´┐Żmaktad´┐Żr. SBS'lerinin en ´┐Żnemli ´┐Żzelli´┐Żi, sald´┐Żr´┐Ż giri´┐Żimlerini sistem y´┐Żneticisine bildirmeleridir. Portsentry yap´┐Żlan sald´┐Żr´┐Żya cevap verebilme ´┐Żzelli´┐Żi sayesinde daha da ileriye gitmektedir. Bu ´┐Żnemli arac´┐Żn en son s´┐Żr´┐Żm´┐Żn´┐Ż (1.1) http://www.psionic.com adresinde bulabilirsiniz. Bu arada, 1.0 s´┐Żr´┐Żm´┐Ż, ana Linux da´┐Ż´┐Żt´┐Żc´┐Żlar´┐Żndan Debian, RedHat ... ile birlikte gelmektedir.

Ge´┐Żen y´┐Żzy´┐Żlda bilgisayar a´┐Żlar´┐Ż inan´┐Żlmaz h´┐Żzl´┐Ż bir b´┐Ży´┐Żme g´┐Żstermi´┐Żtir.

Ama´┐Ż, ´┐Żzerlerinde farkl´┐Ż i´┐Żletim sistemleri ´┐Żal´┐Ż´┐Żt´┐Żran bilgisayarlar´┐Ż

haberle´┐Żtirmek idi. Dolay´┐Żs´┐Żyla, sistemlere ´┐Żzg´┐Ż a´┐Ż haberle´┐Żme sistemleri,

yava´┐Ż yava´┐Ż TCP/IP ile de´┐Żi´┐Żtirilmi´┐Żtir. Gerisini de ´┐Żnternet yapt´┐Ż!

Bug´┐Żn bir´┐Żok a´┐Ż haberle´┐Żme sistemi TCP/IP'ye dayanmaktad´┐Żr, TCP/IP ise,

port kullan´┐Żm´┐Żna. K´┐Żsacas´┐Ż portlar, istemci veya sunucu uygulamalar´┐Żyla

ili´┐Żkilendirilmektedir. Sunucu, istemciden ba´┐Żlant´┐Ż iste´┐Żi gelene dek

ilgili portu dinlemektedir (beklemektedir). Yukar´┐Żda da s´┐Żz´┐Ż edilen

istemci/sunucu mimarisine g´┐Żre ´┐Żal´┐Ż´┐Żan uygulamalar ´┐Że´┐Żitli protlar ile

ili´┐Żkilendirilmi´┐Żtir. UNIX sistemlerinde bu ili´┐Żki /etc/services dosyas´┐Żnda

belirtilmi´┐Żtir. Yani, hangi uygulama i´┐Żin, hangi port ayr´┐Żlm´┐Ż´┐Żt´┐Żr

herkes taraf´┐Żndan bilinmektedir. Herkes bildi´┐Żine g´┐Żre, sald´┐Żrganlar

daha da iyi bilmektedir! E´┐Żer, portlar´┐Ż kap´┐Żlar gibi d´┐Ż´┐Ż´┐Żnecek olursak,

a´┐Ż´┐Żk (dinlenilen) port, kilitlenmemi´┐Ż kap´┐Ż gibidir. Bir eve nas´┐Żl girer siniz?

Genellikle kap´┐Żdan (Tabii siz pencereyi tercih edebilirsiniz, bu size kalm´┐Ż´┐Ż!)

Dolay´┐Żs´┐Żyla, siyah ´┐Żapkal´┐Żlar (sald´┐Żrganlar) da bilgisayar´┐Żn´┐Żza girmek i´┐Żin

ayn´┐Ż yolu izlemektedir...

Riskleri azaltmak i´┐Żin yap´┐Żlacak ilk i´┐Ż, m´┐Żmk´┐Żn oldu´┐Żu say´┐Żda portu

kapatmak olmal´┐Żd´┐Żr, yani bu portlarda ´┐Żal´┐Ż´┐Żan uygulamalar´┐Ż durdurmak.

Ne kadar az, o kadar iyi. Ancak, a´┐Ż ´┐Żzerinde ´┐Żal´┐Ż´┐Żan bir bilgisayar´┐Żn her

portunu kapatamazs´┐Żn´┐Żz, haberle´┐Żme olmaz o zaman, yani biraz sa´┐Żma olur!

Aktif ´┐Żal´┐Ż´┐Żan uygulama say´┐Żs´┐Ż nas´┐Żl azalt´┐Żl´┐Żr veya portlar nas´┐Żl kapat´┐Żl´┐Żr

konular´┐Ż bu makalenin kapsam´┐Ż d´┐Żi´┐Żnda kalmaktad´┐Żr. Konuyla ilgili ve bilgisayar ile a´┐Ż

g´┐Żvenli´┐Żini sa´┐Żlamak i´┐Żin,

Linux Documentation Project adresine ba´┐Żlanarak

veya LinuxFocus makaleleri ´┐Żzerinde arama yaparak

(s´┐Żzgelimi Bastille Linux veya

Security tools olabilir) bir´┐Żok

yaz´┐Ż bulabilirsiniz. Linux i´┐Żin Bastille Linux

´┐Żartt´┐Żr.

´┐Ż´┐Żte buradan portsentry gelmektedir. Portsentry portlar´┐Ż izleyebilir ve

e´┐Żer, isterseniz bunlara yap´┐Żlacak ba´┐Żlant´┐Żlar´┐Ż engelleyebilir. Portsentry'de

´┐Że´┐Żitli ´┐Żal´┐Ż´┐Żma seviyeleri vard´┐Żr ve baz´┐Żlar´┐Ż i´┐Żletim sistemlerine ´┐Żzg´┐Ż

olmaktad´┐Żr. ´┐Ż´┐Żletim sistemlerinin buradaki anlam´┐Ż Linux dur.

Portsentry, sahip oldu´┐Żunuz Linux ´┐Żekirde´┐Żinin s´┐Żr´┐Żm´┐Żne g´┐Żre, ipfwadm,

ipchains ve iptables gibi paket filtrelemesi yapan uygulamalardan da faydalanabilir.

Bu ayn´┐Ż zamanda ba´┐Żka uygulamalara sahip di´┐Żer UNIX'ler i´┐Żin de ge´┐Żerlidir

(bu konuya daha sonra d´┐Żnece´┐Żiz). Portsentry'nin en ´┐Żnemli ´┐Żzelli´┐Żi "otomatik

engelleme" dir.

Bunun nas´┐Żl ba´┐Żar´┐Żyor? ´┐Ż´┐Żte cevab´┐Ż!

Portsentry ´┐Żok k´┐Ż´┐Ż´┐Żk bir tarball (tar ile ar´┐Żivlenmi´┐Ż ve gzip ile s´┐Żk´┐Ż´┐Żt´┐Żr´┐Żlm´┐Ż´┐Ż)

dosyas´┐Ż halinde gelmektedir. Dosyay´┐Ż a´┐Żt´┐Żktan

sonra, kaynak dosyalar´┐Żn´┐Żn´┐Ż ve README dosyalar´┐Żn´┐Ż elde ediyorsunuz. A´┐Ż´┐Żkt´┐Żr ki,

b´┐Żt´┐Żn bu dosyalar´┐Ż okumak gerekir. G´┐Żvenlikten s´┐Żzetti´┐Żimize g´┐Żre,

PGP dosyalar´┐Żn´┐Ż (imza ve anahtar) ´┐Żnternetten indirmeyi unutmay´┐Żn´┐Żz.

Y´┐Żkleme i´┐Żlemi her zamanki gibi : make sizinsisteminiz ve make install

komutlar´┐Żn´┐Ż s´┐Żras´┐Żyla ´┐Żal´┐Ż´┐Żt´┐Żrarak yap´┐Żlmaktad´┐Żr. Ancak, y´┐Żklemeden ´┐Żnce haz´┐Żlr´┐Żk

yapman´┐Żz gerekir. Yani, portsentry'nin kaynakyaz´┐Żl´┐Żm dosyalar´┐Żn´┐Ż okuman´┐Żz ve

portsentry.conf, portsentry_config ve Makefile dosyalar´┐Żn´┐Ż kendi

gereksinimlerinize g´┐Żre de´┐Żi´┐Żtirip denetlemeniz gerekir.

Portsentry'yi etkin bir ´┐Żekilde kullanabilmek i´┐Żin TCPWrappers sahip olman´┐Żz

gerekmektedir. En az´┐Żndan, paket filtreleme uygulamalar´┐Żyla olan kullan´┐Żm´┐Ż

daha iyi olmaktad´┐Żr. Tabii e´┐Żer, Linux kullan´┐Żyorsan´┐Żz, bunlar´┐Żn hepsine sahipsiniz

demektir. Di´┐Żer Unix'lerden ne haber?

Portsentry'yi farkl´┐Ż ortamlarda test etti´┐Żimiz i´┐Żin, gereksinimlerden s´┐Żzedelim.

MAC OS X, L,nux'ta oldu´┐Żu gibi her´┐Żey vard´┐Żr ( TCPWrappers, ipfw (BSD s´┐Żr´┐Żm´┐Ż).

Dolay´┐Żs´┐Żyla, sadece "make osx" komutunu ´┐Żal´┐Ż´┐Żt´┐Żrman´┐Żz yeterlidir.

Solaris 2.6 (SPARC) da TCPWrappers yoktur.

Bunu ftp://ftp.porcupine.org/pub/security

adresinden elde edebilirsiniz.

IPFilter uygulamas´┐Żn´┐Ż da

ftp://coombs.anu.edu.au/pub/net/ip-filter/ip-fil3.4.9.tar.gz adresinden

elde edebilirsiniz (ancak Solaris derleyicisine sahip iseniz !!!).

Irix 6.5'de de TCPWrappers yoktur.

Bunu paketlenmi´┐Ż olarak

http://freeware.sgi.com/index-by-alpha.html adresinden elde edebilirsiniz.

Paket filtreleme uygulamas´┐Ż olarak Irix ile birlikte gelen, ancak ba´┐Żta y´┐Żklenmemi´┐Ż

olan ipfilterd vard´┐Żr.

Son olarak, ´┐Żal´┐Ż´┐Żan bir vsnprintf() bulamazsan´┐Żz NeXSTEP i´┐Żin portsentry

uygulamas´┐Żn´┐Ż y´┐Żkleyemezsiniz. Ben bulamad´┐Żm da!

Tekrar vurgulamak gerekirse, y´┐Żklemeden ´┐Żnce portsentry'yi yap´┐Żland´┐Żrmak gerekir.

Bu size kalm´┐Ż´┐Ż tabii, ancak, di´┐Żer her´┐Żeyden ´┐Żnce ´┐Żal´┐Ż´┐Żma felsefesini

anlamak daha iyidir. Ancak bu da se´┐Żim meselesi!

´┐Żyi, te´┐Żekk´┐Żr ederim!

Ciddi olmak gerekirse, portsentry yap´┐Żland´┐Żrma dosyalar´┐Żndan ayarlanmaktad´┐Żr. En

´┐Żnemlisi de portsentry.conf dosyas´┐Żd´┐Żr. Sald´┐Żr´┐Żya kar´┐Ż´┐Ż nas´┐Żl tepki verilece´┐Żini

burada belirtiyorsunuz.

Bu dosya ile ilgili bir ´┐Żey yapmadan ´┐Żnce, ´┐Że´┐Żitli ´┐Żal´┐Ż´┐Żma seviyelerini

anlamak gerekir.

´┐Żal´┐Ż´┐Żt´┐Żrma s´┐Żras´┐Żnda verdi´┐Żiniz parametreye g´┐Żre portsentry'ni, alt´┐Ż farkl´┐Ż

´┐Żal´┐Ż´┐Żma ´┐Żekline sahiptir.

- ´┐Żlki "-tcp" dir ve en basitidir. Bu se´┐Żenekle, yap´┐Żland´┐Żrma

dosyas´┐Żn´┐Żn "port configuration" b´┐Żl´┐Żm´┐Żnde yer alan TCP portlar´┐Żn´┐Ż

dinleyecektir. Port sayisindaki ´┐Żst limit 64 t´┐Żr.

- ´┐Żkincisi "-udp" dir ve ilkinin TCP portlar´┐Żna yapt´┐Ż´┐Ż´┐Żn´┐Ż bu UDP portlar´┐Żna

uygulamaktad´┐Żr.

- ´┐Ż´┐Ż´┐Żnc´┐Żs´┐Ż "-stcp" dir ("s" anlam´┐Ż stealth dir). Bu ve bundan sonraki

se´┐Żenekler sadece Linux sistemlerinde vard´┐Żr. "-stcp" se´┐Żene´┐Żi ile portsentry,

gelen paketleri izlemek i´┐Żin socket kullanmaktad´┐Żr, yani portlar do´┐Żrudan

(bind) kullan´┐Żlmamaktad´┐Żr.

- D´┐Żrd´┐Żnc´┐Żs´┐Ż "-sudp" dir ve ´┐Żnceki se´┐Żene´┐Żinin TCP i´┐Żin yapt´┐Ż´┐Ż´┐Żn´┐Ż, UDP portlar´┐Ż

i´┐Żin uygulamaktad´┐Żr.

- Be´┐Żinci ve alt´┐Żnc´┐Żlar´┐Ż s´┐Żras´┐Żyla "-atcp" ve "-audp" dir. Bunlar en etkin

("a" advanced, geli´┐Żmi´┐Ż anlam´┐Żna gelmektedir) se´┐Żeneklerdir. Bu se´┐Żenekler ile

portsentry dinlemekte oldu´┐Żu TCP ve UDP, e´┐Żer ikisi de se´┐Żili ise, portlar´┐Żn´┐Żn bir

listesini ´┐Ż´┐Żkartmaktad´┐Żr ve portsentry.ignore dosyas´┐Żnda yer almayan t´┐Żm bilgisayarlar´┐Żn

buraya ba´┐Żlanmalar´┐Żn´┐Ż engellemektedir.

Bunlar, ugulama ile gelen README dosyalar´┐Żnda daha g´┐Żzel bir ´┐Żekilde anlat´┐Żlm´┐Ż´┐Żt´┐Żr.

Kaynakyaz´┐Żl´┐Żmlar´┐Ż yeniden yazmaya ´┐Żal´┐Ż´┐Żmak ile, tekerle´┐Żi tekrar ke´┐Żif etmeyelim.

README dosyalar´┐Ż mutlaka okunmal´┐Żd´┐Żr.

Portsentry loglar yaratmaktad´┐Żr. E´┐Żer, loglar´┐Ż okumayan sistem y´┐Żneticilerinden iseniz,

portsentry'yi logcheck ile birlikte kullanabilirsiniz. Bu durumda, portsentry,

sald´┐Żr´┐Ż giri´┐Żimi oldu´┐Żu zaman size e-ileti g´┐Żndermektedir.

TCPWrappers ile kullan´┐Żlmas´┐Ż amac´┐Żyla, portsentry sald´┐Żr´┐Żda bulunan bilgisayar´┐Ż

/etc/hosts.deny dosyas´┐Żna yazabilir.

Yerel bilgisayar´┐Żn´┐Żz, a´┐Ż ´┐Żzerinden gelen trafi´┐Żi ´┐Żal´┐Ż´┐Żmayan (´┐Żl´┐Ż) bir bilgisayara

y´┐Żnlendirebilir.

Son olarak da yerel bilgisayar´┐Żn´┐Żz, paket filtreleme uygulamas´┐Ż kullanarak

gelen paketleri iptal (kesebilir) edebilir.

Portsentry'nin felsefesi hakk´┐Żnda biraz daha fazla bilgi sahibi oldu´┐Żunuza g´┐Żre,

kendi portsentry.conf dosyan´┐Żz´┐Ż yazabilirsiniz.

- Yap´┐Żland´┐Żr´┐Żm dosyas´┐Żn´┐Żn ilk b´┐Żl´┐Żm´┐Ż portlar ile ilgilidir. ´┐Żzlemek istedi´┐Żiniz

portlar´┐Ż buradan se´┐Żiyorsunuz. Unutmay´┐Żn ki, Linux'da geli´┐Żmi´┐Ż se´┐Żene´┐Żi

kullan´┐Żyorsan´┐Żz, bunlar dikkate al´┐Żnmayacakt´┐Żr. ´┐Żzleyece´┐Żiniz portlar´┐Ż dikkatli

se´┐Żiniz (S´┐Żzgelimi, 6000 portu se´┐Żmeyin, bu X Pencere Sisteminin kulland´┐Ż´┐Ż´┐Ż

bir porttur.).

- Bir sonraki b´┐Żl´┐Żm, geli´┐Żmi´┐Ż belirleme se´┐Żenekleri ile ilgilidir. Benimsenmi´┐Ż

de´┐Żer olarak, ister TCP ve isterse UDP olsun, 1024 alt´┐Żndat´┐Żm portlar izlenmektedir.

Burada istemedi´┐Żiniz portlar´┐Ż ´┐Ż´┐Żkartabilirsiniz. A´┐Ż ´┐Żzerinde Windos bilgisayarlar´┐Ż

varsa, yanl´┐Ż´┐Ż alarmlardan ka´┐Ż´┐Żnmak istiyorsan´┐Żz ve de ´┐Żok fazla log olu´┐Żturmak istemiyorsan´┐Żz,

bu ayr´┐Ż bir ´┐Żnem kazanmaktad´┐Żr.

S´┐Żzgelimi, 111 nolu portu kullan´┐Żyorsan´┐Żz, bu portmap uygulamas´┐Żn´┐Ż kullan´┐Żyorsunuz

anlam´┐Żna gelir, ve portsentry.ignore dosyas´┐Żna a´┐Ż ´┐Żzerindeki bilgisayarlar´┐Ż

yazmad´┐Żysan´┐Żz, bu ´┐Ż´┐Żlg´┐Żnl´┐Żk olur, ´┐Ż´┐Żnk´┐Ż portmap NFS (A´┐Ż Dosya Sistemi) gibi RPC

(Uzaktan Fonksiyon veya Prosed´┐Żr ´┐Ża´┐Ż´┐Żrma) sunucusu demektir, ben Sizi uyarm´┐Ż´┐Ż oldum.

Yani, NFS, UNIX bilgisayarlar´┐Żnda pek g´┐Żvenli de´┐Żildir, Windos lardan hi´┐Ż s´┐Żzetmeyelim bile.

´┐Ż´┐Żte ´┐Żimdi konu d´┐Ż´┐Ż´┐Ż olan k´┐Żs´┐Żm gelmektedir: "Windos" olarak yaz´┐Żd´┐Ż´┐Ż´┐Żm ´┐Żey bir

yaz´┐Żm hatas´┐Ż de´┐Żildir. Windows, DOS (Buradaki D dirty = kirli anlam´┐Żndad´┐Żr.)

´┐Żzerine kurulmu´┐Ż bir masa´┐Żst´┐Ż sistemidir ve bu bana bir karakter daha az yazmam´┐Ż

sa´┐Żl´┐Żyor (Ne kadar tembelim, ´┐Żyle de´┐Żil mi?). Biraz konu d´┐Ż´┐Ż´┐Ż oldu ama, pardon.

- Dosya yap´┐Żland´┐Żrma b´┐Żl´┐Żm´┐Ż (configuration files), portsentry'nin kulland´┐Ż´┐Ż´┐Ż

dosyalar ile ilgilidir ve dikkate al´┐Żnmayacak bilgisayarlar´┐Ż tan´┐Żmlamak

i´┐Żin kullan´┐Żl´┐Żr. E´┐Żer, benimsenmi´┐Ż olan y´┐Żkleme yap´┐Żyorsan´┐Żz, buras´┐Żna dokunman´┐Żz gerekmiyor.

- Miscellaneous config b´┐Żl´┐Żm´┐Żnde DNS (isim sunucusu) kullan´┐Żm´┐Żn´┐Ż a´┐Ż´┐Żp kapatabilirsiniz.

- Cevap verme se´┐Żenekleri (response options) b´┐Żl´┐Żm´┐Żn yap´┐Żland´┐Żrman´┐Żn kalbini olu´┐Żturmaktad´┐Żr.

Burada portsentry'nin nas´┐Żl tepki verece´┐Żini tan´┐Żml´┐Żyorsunuz.

´┐Żlk ´┐Żnce, dikkate al´┐Żnmayacaklar gelmektedir. Taramalar´┐Ż kesebilir, kesmeyebilir veya

d´┐Ż´┐Żar´┐Żdan ba´┐Żka bir komut ´┐Żal´┐Ż´┐Żt´┐Żrabilirsiniz.

Daha sonra, dropping routes b´┐Żl´┐Żm´┐Ż gelmektedir. Burada portsentry'ye gelenleri nas´┐Żl

kesebilece´┐Żinizi veya bilgisayaran´┐Żzda kulland´┐Ż´┐Ż´┐Żn´┐Żz paket filtreleme uygulamas´┐Żndan

nas´┐Żl yararlanaca´┐Ż´┐Żn´┐Ż s´┐Żyl´┐Żyorsunuz. Gereksiniminize uyan birini, ama sadece birini se´┐Żiniz!

- TCPWrappers b´┐Żl´┐Żm´┐Żnde, /etc/hosts.deny dosyas´┐Żna yaz´┐Żp yazmayaca´┐Ż´┐Żn´┐Ż se´┐Żiyorsunuz.

- D´┐Ż´┐Ż komutlar b´┐Żl´┐Żm´┐Żnde, bir bilgisayar ba´┐Żlant´┐Ż kurdu´┐Żunda hangi komutu

´┐Żal´┐Ż´┐Żt´┐Żraca´┐Ż´┐Żn´┐Żz se´┐Żiyorsunuz.

- Tarama teti´┐Żi (scan trigger) b´┐Żl´┐Żm´┐Żnde tepki s´┐Żresini ayarlayabiliyorsunuz.

Benimsenmi´┐Ż de´┐Żer "0" d´┐Żr ve ilk ba´┐Żlant´┐Ż denemesi yap´┐Żl´┐Żr yap´┐Żlmaz hemen alarm vermektedir.

- En son b´┐Żl´┐Żmde ise, sald´┐Żr´┐Ż denemesi durumunda, mesaj (banner) g´┐Żstermek ama´┐Żl´┐Żd´┐Żr.

Bu -stcp ve -sudp (stealth) ile birlikte ´┐Żal´┐Ż´┐Żmamaktad´┐Żr.

Buras´┐Żn´┐Ż tamamlad´┐Żktan sonra hemen hemen i´┐Żi bitirmi´┐Ż olmaktas´┐Żn´┐Żz. Yine de,

yanl´┐Ż´┐Ż alarmlardan ve ´┐Żok fazla say´┐Żda log olu´┐Żturulmas´┐Żndan ka´┐Ż´┐Żnmak i´┐Żin,

portsentry.ignore dosyas´┐Żna tekrar bir bak´┐Żn´┐Żz. Buraya yerel a´┐Ż adresininizi

a´┐Ż maskesi bitlerini belirterek ekleyebilir veya birka´┐Ż bilgisayar´┐Żn IP

adreslerini yazabilirsiniz.

´┐Ż´┐Żte bu kadar! Art´┐Żk "make sizinsisteminiz" ve "make install" komutlar´┐Żn´┐Ż

´┐Żal´┐Ż´┐Żt´┐Żrabilirsiniz. Y´┐Żkleme beti´┐Żi, dizinler ve dosyalar i´┐Żin k´┐Żs´┐Żtl´┐Ż eri´┐Żim

haklar´┐Ż vererek, gerekeni yapmaktad´┐Żr. Bundan sonra portsentry'yi istedi´┐Żiniz

se´┐Żenekler ile ´┐Żal´┐Ż´┐Żt´┐Żrmak yeterlidir. Neler olup bitti´┐Żini ´┐Ż´┐Żrenmek i´┐Żin

loglar´┐Żn´┐Żza bak´┐Żn. E´┐Żer, her´┐Żey yolunda gitti ise, portsentry ´┐Żal´┐Ż´┐Żm´┐Ż´┐Żt´┐Żr ve

bilgisayar´┐Żn´┐Żz´┐Ż daha g´┐Żvenli bir hale getirmi´┐Żtir.

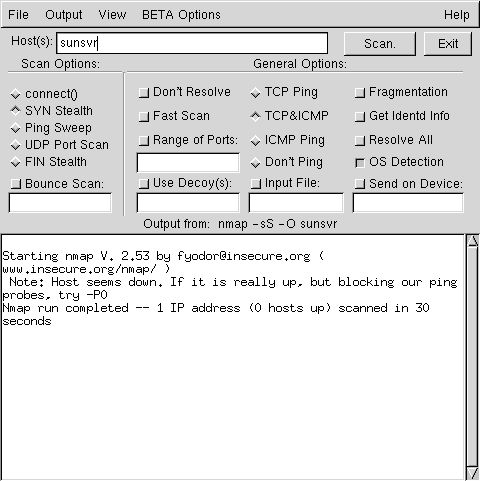

Nmap (Nmap ile ilgili daha fazla bilgi bu adreste bulabilirsiniz.) gibi uygulamalar kullanarak, g´┐Żvenli´┐Żini yeni sa´┐Żlad´┐Ż´┐Ż´┐Żn´┐Żz bir bilgisayara sald´┐Żr´┐Ż yap´┐Żyormu´┐Ż gibi bir deneme yapabilirsiniz. Alaca´┐Ż´┐Żn´┐Żz cevap ise, a´┐Ża´┐Ż´┐Żdaki gibidir:

Kesinlikle HAYIR! Bedeva veya paral´┐Ż olan bir ´┐Żok SBS vard´┐Żr. Baz´┐Żlar´┐Ż olduk´┐Ża iyidir.

http://www.snort.org adresinde

elde edebilece´┐Żiniz ve herkes´┐Że bilinen snort ´┐Żrnek g´┐Żsterilebilir.

Genellikle, bu SBS pasiftir. Yani, bunlar´┐Ż sadece sald´┐Żr´┐Żdan haberdar olmak i´┐Żin

kullan´┐Żrs´┐Żn´┐Żz. Zaten bunun i´┐Żin tasarlanm´┐Ż´┐Żlard´┐Żr. S´┐Żzgelimi, snort, olduk´┐Ża karma´┐Ż´┐Żkt´┐Żr,

´┐Ż´┐Żnk´┐Ż, sizden kurallar´┐Ż yazman´┐Żz´┐Ż istemektedir. Snort'un sanaldoku y´┐Żresinde,

kurallardan olu´┐Żan bir veritaban´┐Ż vard´┐Żr. Bu arada ´┐Żok fazla logtan korkmuyorsan´┐Żz,

snort ile portsentry'yi birlikte ´┐Żal´┐Ż´┐Żt´┐Żrabilirsiniz. Bu o kadar da sa´┐Żma de´┐Żil!

Ancak, portsentry'nin g´┐Ż´┐Żl´┐Ż yan´┐Ż, aktif SBS olmas´┐Żd´┐Żr. G´┐Żsterdi´┐Żi tepki y´┐Żntemi nefes

kesicidir. Bunu bir paket filtreleme uygulamas´┐Żyla birle´┐Żtirmek olmazsa olmaz

ara´┐Żlardand´┐Żr. Akl´┐Żm´┐Żza ´┐Ż´┐Żyle bir soru gelebilir : paket filtreleme uygulamalar´┐Ż

portsentry'nin kar´┐Ż´┐Żl´┐Ż´┐Ż´┐Ż m´┐Ż yoksa, portsentry paket filtreleme uygulamalar´┐Żn

kar´┐Ż´┐Żl´┐Ż´┐Ż´┐Ż m´┐Żd´┐Żr?

Herneyse, portsentry konusunda s´┐Żyleyebilece´┐Żimiz bir´┐Żok ´┐Żey vard´┐Żr.

S´┐Żzgelimi, UDP taramalar´┐Żn´┐Ż belirlerken ´┐Żok dikkatli olmak gerekir.

UDP ile ilgli sorunlar´┐Ż anlayabilmek i´┐Żin kaynakyaz´┐Żl´┐Żmlar´┐Ż okuyun (tekrar !).

Solaris 32700 sevieyelerinde, yani ´┐Żok b´┐Ży´┐Żk numaral´┐Ż TCP ve UDP portlar´┐Ż

kullanmaktad´┐Żr ve dolay´┐Żs´┐Żyla sorunlar yaratabilir.

Bu makale, sadece giri´┐Ż niteli´┐Żindedir ve hi´┐Żbir ´┐Żekilde her´┐Żeyi kapsayan

bir yaz´┐Ż de´┐Żildir.

Bilgisayar g´┐Żvenli´┐Żi sadece sistem y´┐Żneticilerinin d´┐Ż´┐Ż´┐Żnmesi gereken

bir konu de´┐Żildir. ´┐Żnternetin bu kadar h´┐Żzl´┐Ż geli´┐Żmesiyle, i´┐Żler daha da

k´┐Żt´┐Żye gitmektedir. Yani sald´┐Żr´┐Żya u´┐Żrama olas´┐Żl´┐Ż´┐Ż´┐Ż herg´┐Żn artmaktad´┐Żr.

Sald´┐Żr´┐Żlar´┐Ż hafife almay´┐Żn! Unutmamak gerekir ki, bu ara´┐Żlar sadece riskleri

azaltmaktad´┐Żr ve hi´┐Żbir ´┐Żekilde %100 g´┐Żvenlik sa´┐Żlamamaktad´┐Żr. G´┐Żvenlik

ara´┐Żlar´┐Ż alan´┐Żnda daha fazla ara´┐Żt´┐Żrma yapmak i´┐Żin nedenlerden birisi de bu dur.

Psionic'de ´┐Żal´┐Ż´┐Żan ki´┐Żiler, ticari bir ara´┐Ż yaz´┐Żl´┐Żm´┐Ż ´┐Żzerinde ´┐Żal´┐Ż´┐Żt´┐Żklar´┐Żn´┐Ż ve

bize "hayal k´┐Żr´┐Żkl´┐Ż´┐Ż´┐Żna u´┐Żramayaca´┐Ż´┐Żm´┐Żz´┐Ż" s´┐Żylediler. Bekleyelim ve g´┐Żrelim o zaman!

Bu arada portsentry'nin 1.1 s´┐Żr´┐Żm´┐Żn´┐Ż elde edip deneyiniz. Siz de hayal k´┐Żr´┐Żkl´┐Ż´┐Ż´┐Żna

u´┐Żramayacaks´┐Żn´┐Żz. Psionic'deki ki´┐Żiler harika i´┐Ż ´┐Ż´┐Żkartmaktad´┐Żrlar. Ayr´┐Żca,

hostsentry de denemeye ve kullanmaya de´┐Żerdir.

Harika bir zamanda ya´┐Ż´┐Żyoruz, ´┐Żyle de´┐Żil mi?

G´┐Żvenlik s´┐Żzkonusu oldu´┐Żunda, a´┐Ża´┐Ż´┐Żdaki sanaldoku y´┐Żreleri mutlaka ziyaret edilmelidir.

Art´┐Ż, buradan size daha fazla bilgi i´┐Żeren sanaldoku y´┐Żresi g´┐Żnderebilirler,

onlar da daha fazla bilgi i´┐Żeren ba´┐Żka sanaldoku y´┐Żresi g´┐Żndermektedir ...

Bir Rus s´┐Żz´┐Ż ne der biliyor musunuz? Her´┐Żeyi okumak istemenizin tek sorunu,

bu kadar uzun ya´┐Żayamayabilece´┐Żinizdir !!!

http://www.linuxsecurity.com

http://www.sans.org

http://www.infosyssec.org

http://www.securityfocus.com is

http://www.cs.purdue.edu/coast/hotlist/

|

|

G´┐Żrsely´┐Żre sayfalar´┐Żn´┐Żn bak´┐Żm´┐Ż, LinuxFocus Edit´┐Żrleri taraf´┐Żndan yap´┐Żlmaktad´┐Żr

© Georges Tarbouriech, FDL LinuxFocus.org Buray´┐Ż klikleyerek hatalar´┐Ż rapor edebilir ya da yorumlar´┐Żn´┐Żz´┐Ż LinuxFocus'a g´┐Żnderebilirsiniz |

´┐Żeviri bilgisi:

|

2001-08-25, generated by lfparser version 2.17